- Firezone

〜ソフトウェアVPNのWireGuard管理ソフト〜 - ここでは、WireGuardの課題を解決するVPN管理ソフトウェア「Firezone」を紹介します。

- Firezone管理者マニュアル

- デージーネットで作成しましたFirezone管理者マニュアルです

- Firezone利用者マニュアル

- デージーネットで作成しましたFirezone利用者マニュアルです。

6. VPN接続デバイスを管理する 一覧へ 8. 運用中の操作

Firezoneでは、WireGuardに不足しているセキュリティ機能を補完することができます。

本章では、セキュリティをより高めるための、以下の設定について解説します。

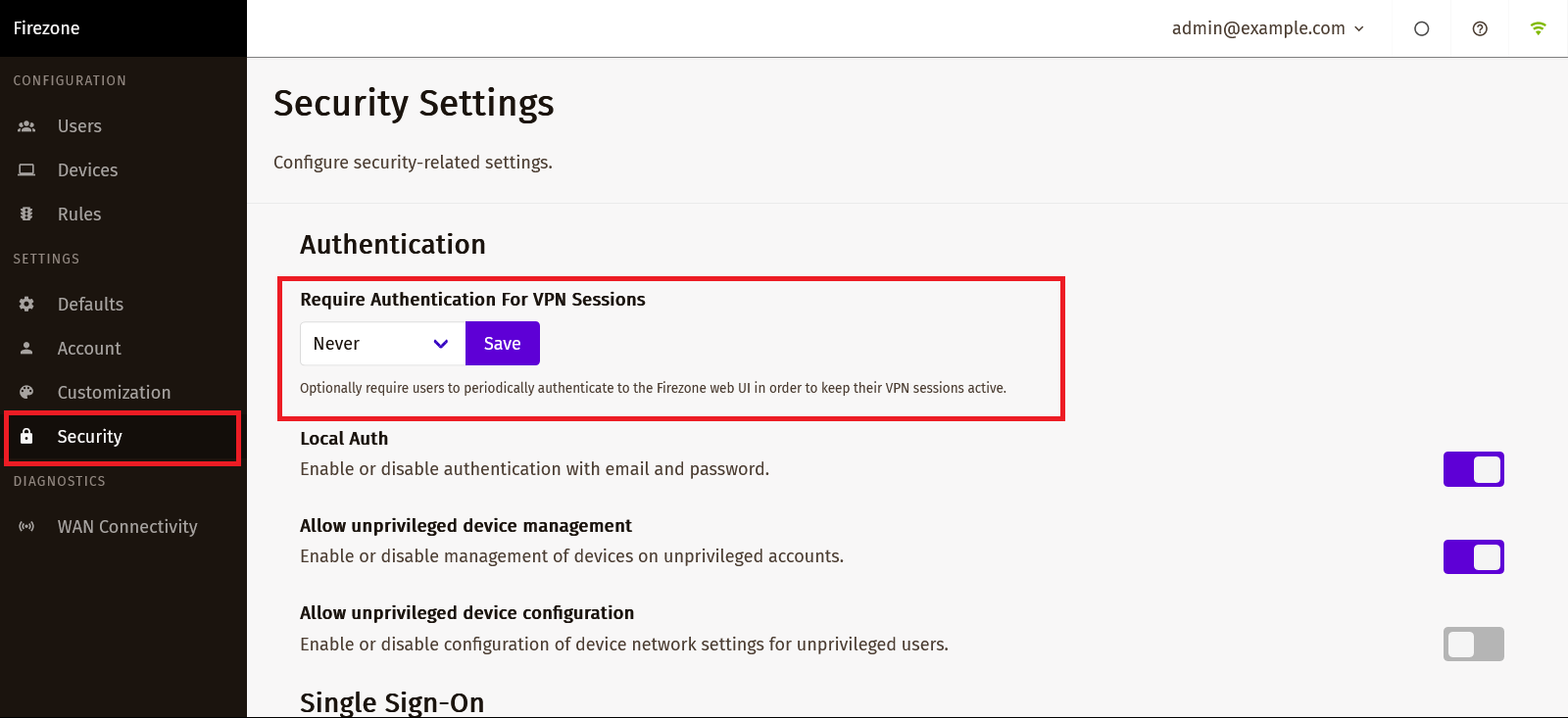

ここでは、VPN接続の定期的な再認証を強制させるための設定方法について解説します。

VPN接続の定期的な再認証を設定するには、左メニューの Security をクリックします。

定期的な再認証の強制は、 Require Authentication For VPN Sessions で設定します。

プルダウンメニューから、VPN接続のためにFirezoneへのログイン認証が必要になる間隔を選択します。 ここで選択した期間を経過すると、VPN接続が切断され、再度Firezoneへの認証が必要となります。

選択できる期間は以下の通りです。

ここで選択した期間を経過すると、VPN接続が切断され、再度Firezoneへの認証が必要となります。

ログイン認証不要や一度のみを設定した場合、再認証が行われません。そのため、クライアントのVPN設定が流出した場合に、誰でも接続ができてしまいます。 万が一クライアントのVPN設定が流出した場合でも、Firezoneで認証していないクライアントのVPN接続を防ぐためには、定期的な再認証の設定を推奨します。

これで、VPN接続の定期的な再認証の強制設定は完了です。

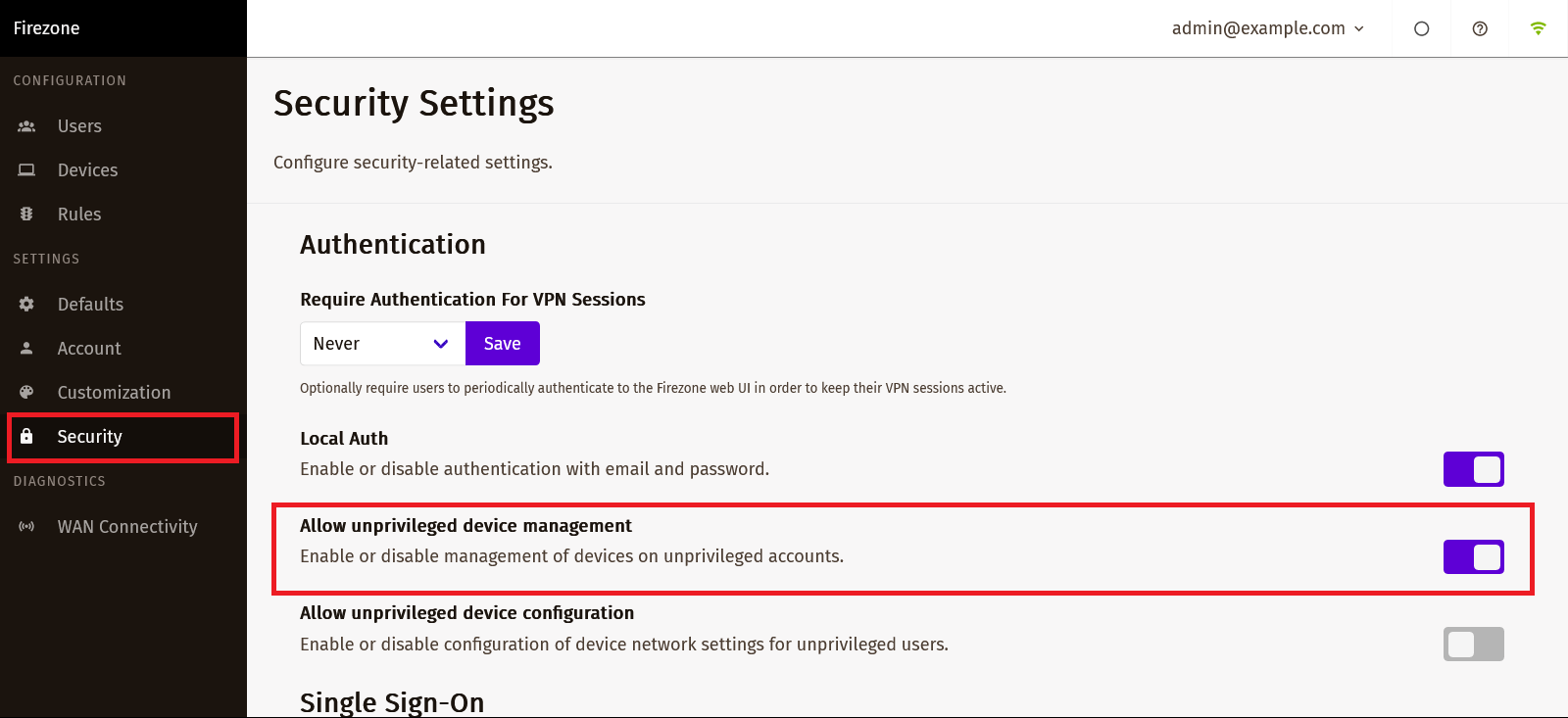

Firezoneでは、一般ユーザーがFirezoneにログインし、デバイスを追加することも可能です。 つまり、VPN接続に使う機器を、一般ユーザーが自分で登録することができます。

一般ユーザーがデバイスを追加する場合、以下の2つの権限があります。

ここでは、それぞれの許可権限の設定について解説します。

一般ユーザーにデバイスの追加権限を与えるには、左メニューの Security をクリックします。

Note

一般ユーザーにデバイスの追加権限を与える場合は、事前に WireGuard VPNのデフォルト設定を行う から、VPN接続時に通信可能なネットワークなどのデフォルト設定を行っておくことが必要です。

セキュリティ設定の中央にある、 Allow unprivileged device management で設定します。

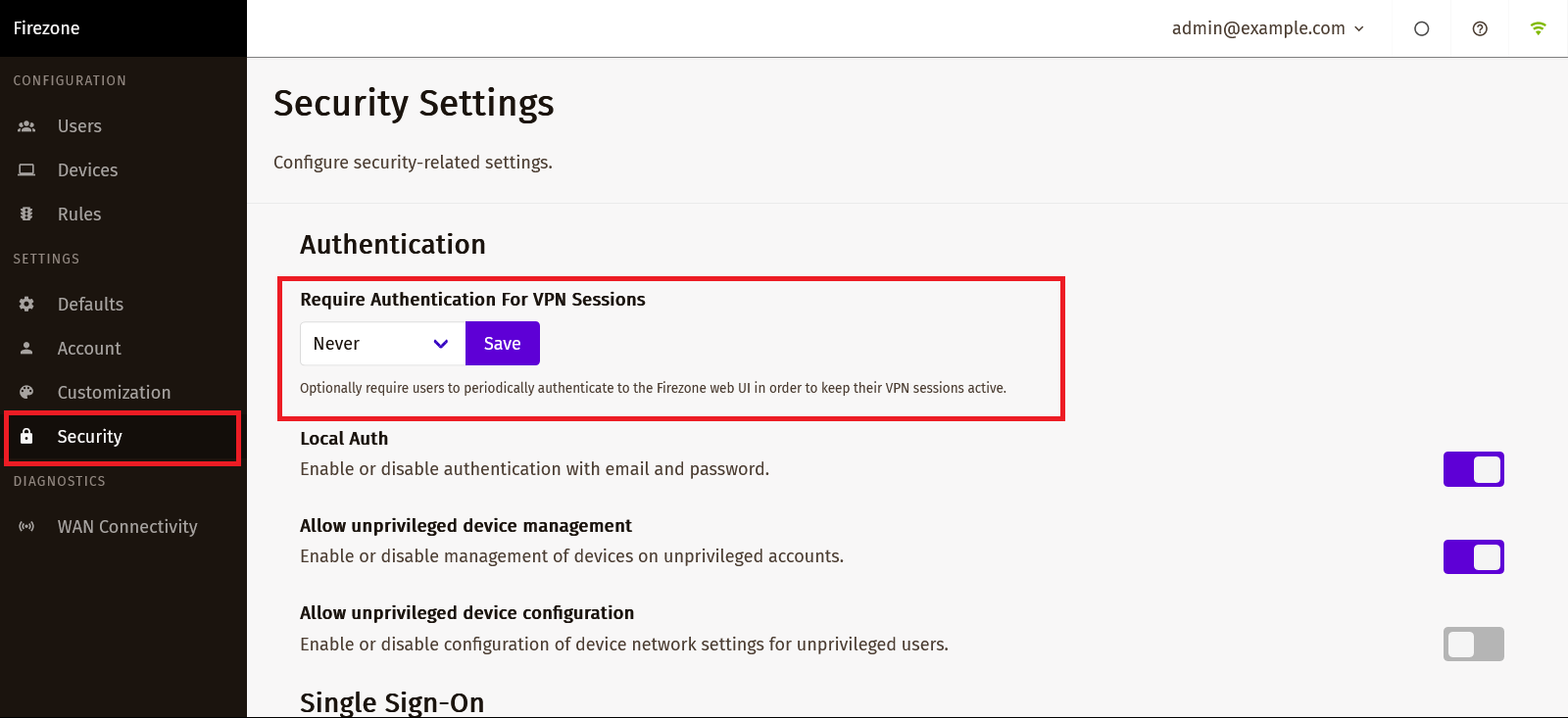

一般ユーザーにVPN接続時に通信可能なネットワークの設定権限を与えるには、左メニューの Security をクリックします。

Note

一般ユーザーのネットワークの設定権限は、一般ユーザーにデバイスの追加権限がある場合に適用されます。

セキュリティ設定の中央にある、 Allow unprivileged device configuration で設定します。

これで、一般ユーザーに許可する権限を切り替えることができます。

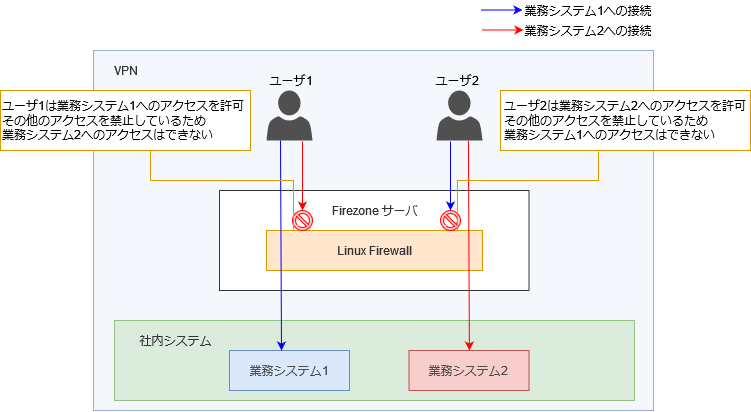

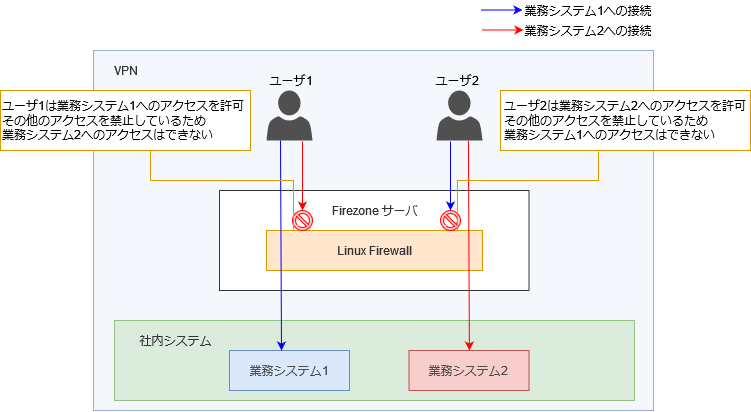

Firezoneでは、Linux Firewallにアクセスの許可・拒否のルールを設定することができます。これにより、ユーザー毎に接続できる宛先IPアドレスやポート番号などを制限することが可能です。

例えば、以下のような設定を行うことができます。

以下は接続のイメージ図です。

ここでは、制限の設定方法について解説します。

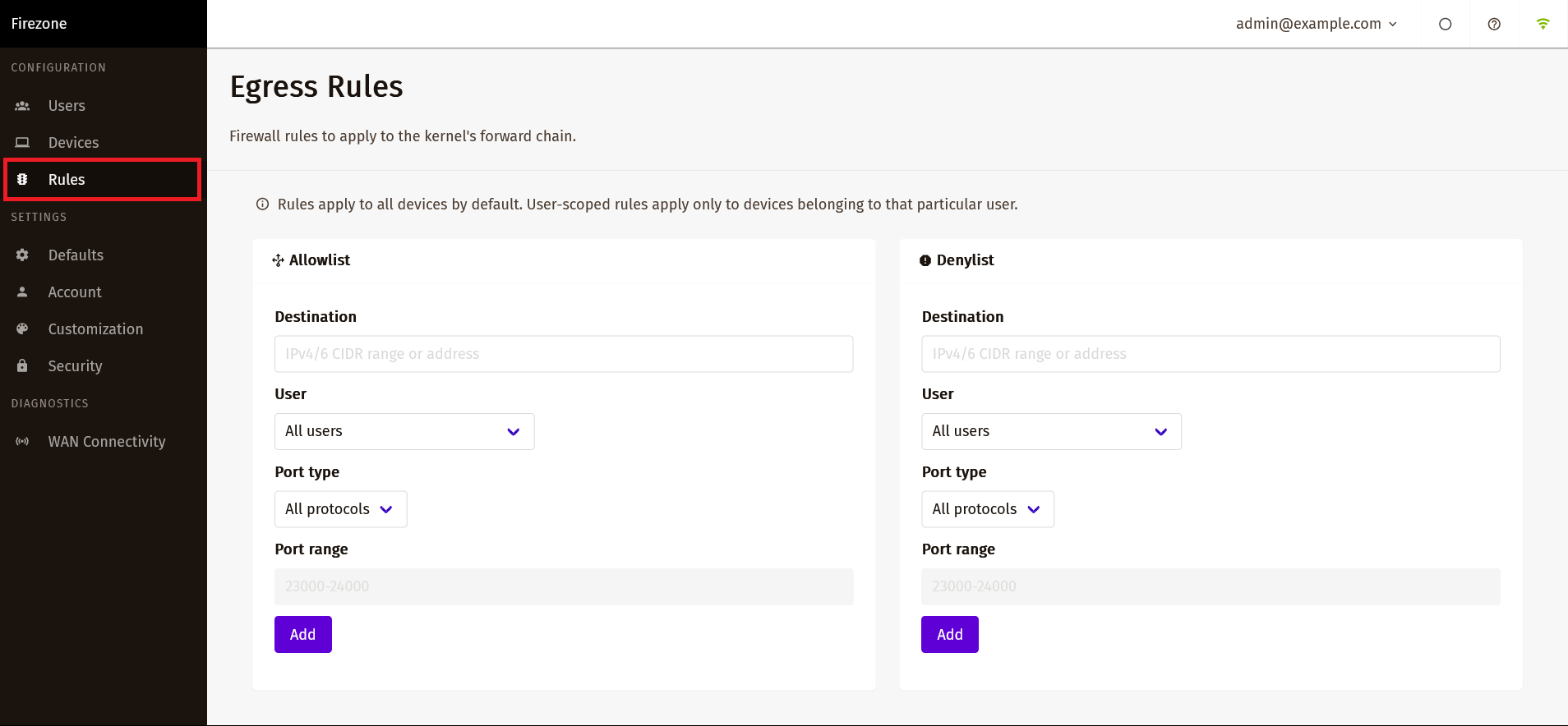

ユーザーごとに接続可能な宛先を制限するには、左メニューの Rules をクリックします。

Allowlist には、許可する設定を追加します

Denylist には、拒否する設定を追加します。

両方設定されている場合は、 Allowlist の設定が優先されます。

許可設定、拒否設定共に設定する項目は同じです。 設定する項目は以下の通りです。

許可または拒否の設定を入力後、 Add ボタンをクリックします。

これで、VPN接続先の制限設定は完了です。

ここでは、ユーザーごとのVPN接続制限の設定方法について例を用いて解説します。

以下の想定で設定を行います。

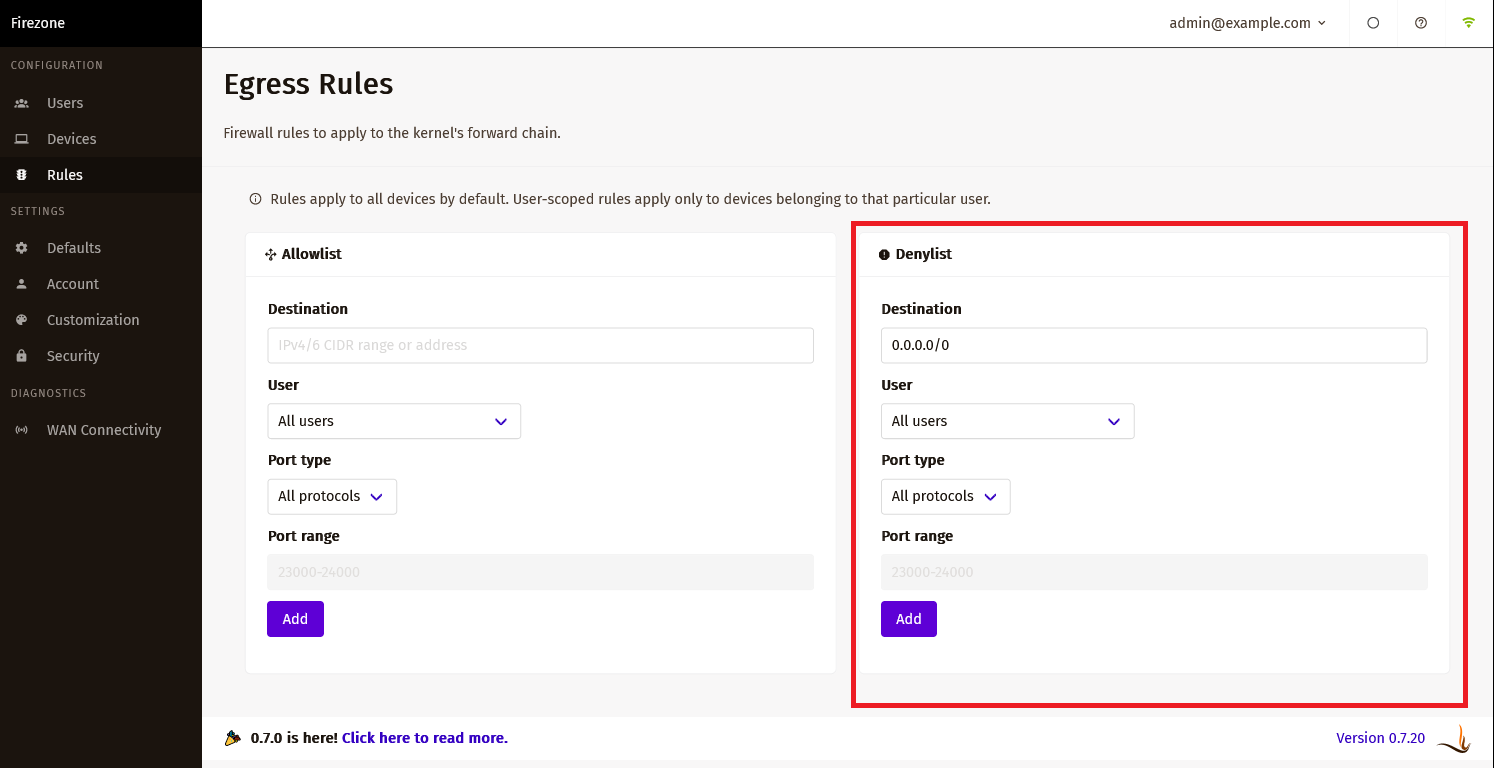

まず、許可されていない接続はすべて(0.0.0.0/0)を拒否する設定を追加します。

拒否の設定は Denylist で設定します。

以下の設定を行います。

入力後、 Add を押します。

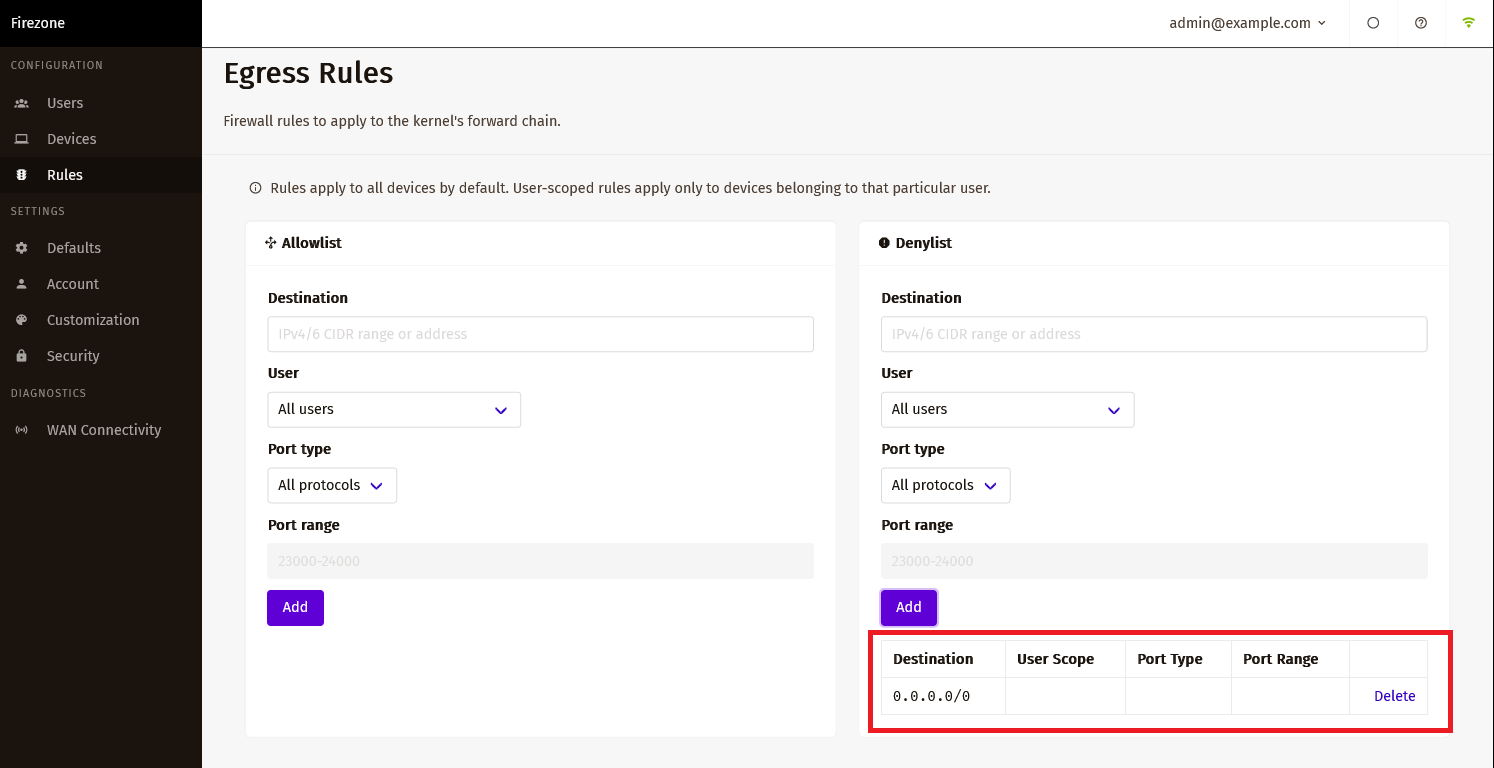

Denylistの下部に登録した情報が追加されます。

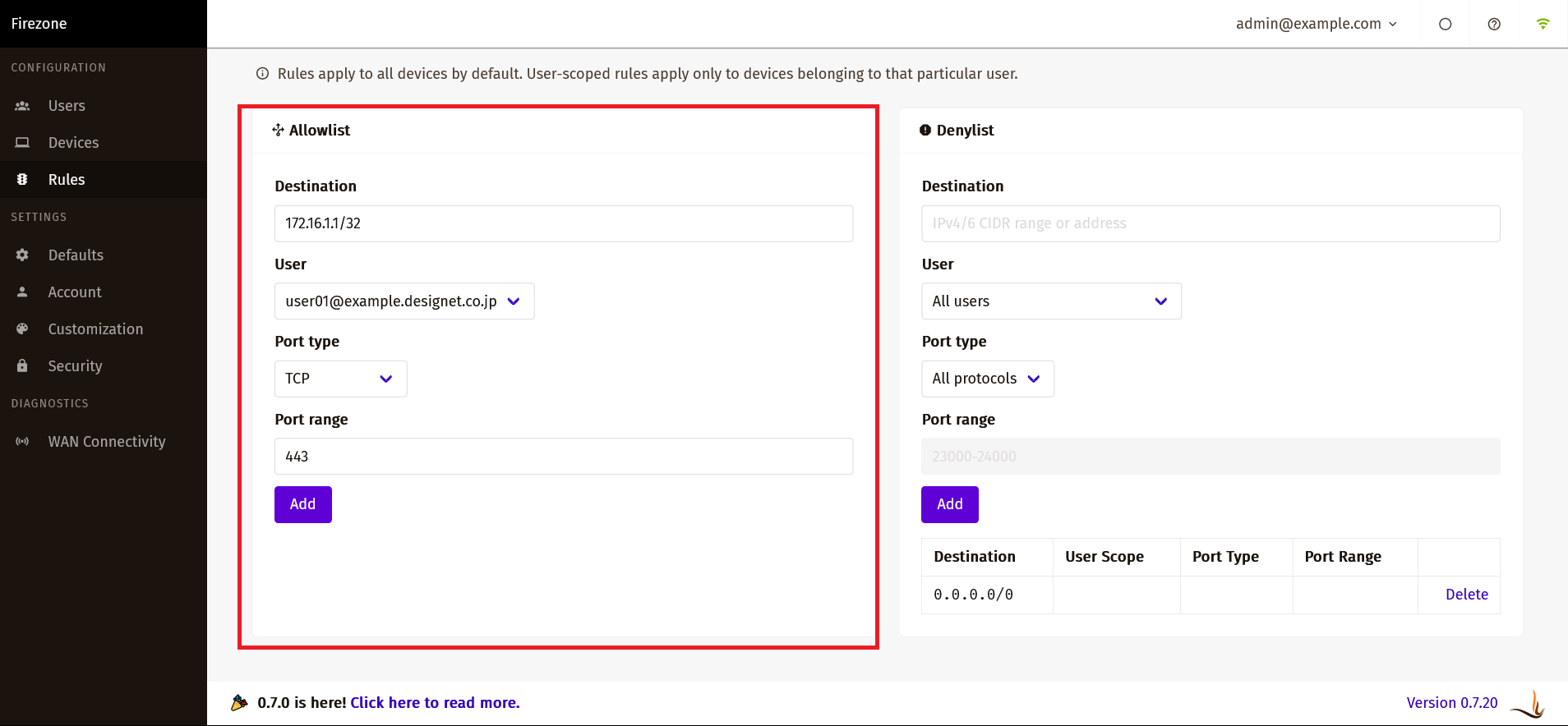

続いて、許可設定を追加します。 ます、ユーザー1が業務システム1(172.16.1.1)にHTTPS接続(443/tcp)できるように設定します。

許可設定は Allowlist に設定します。

以下の設定を行います。

入力後、 Add を押します。

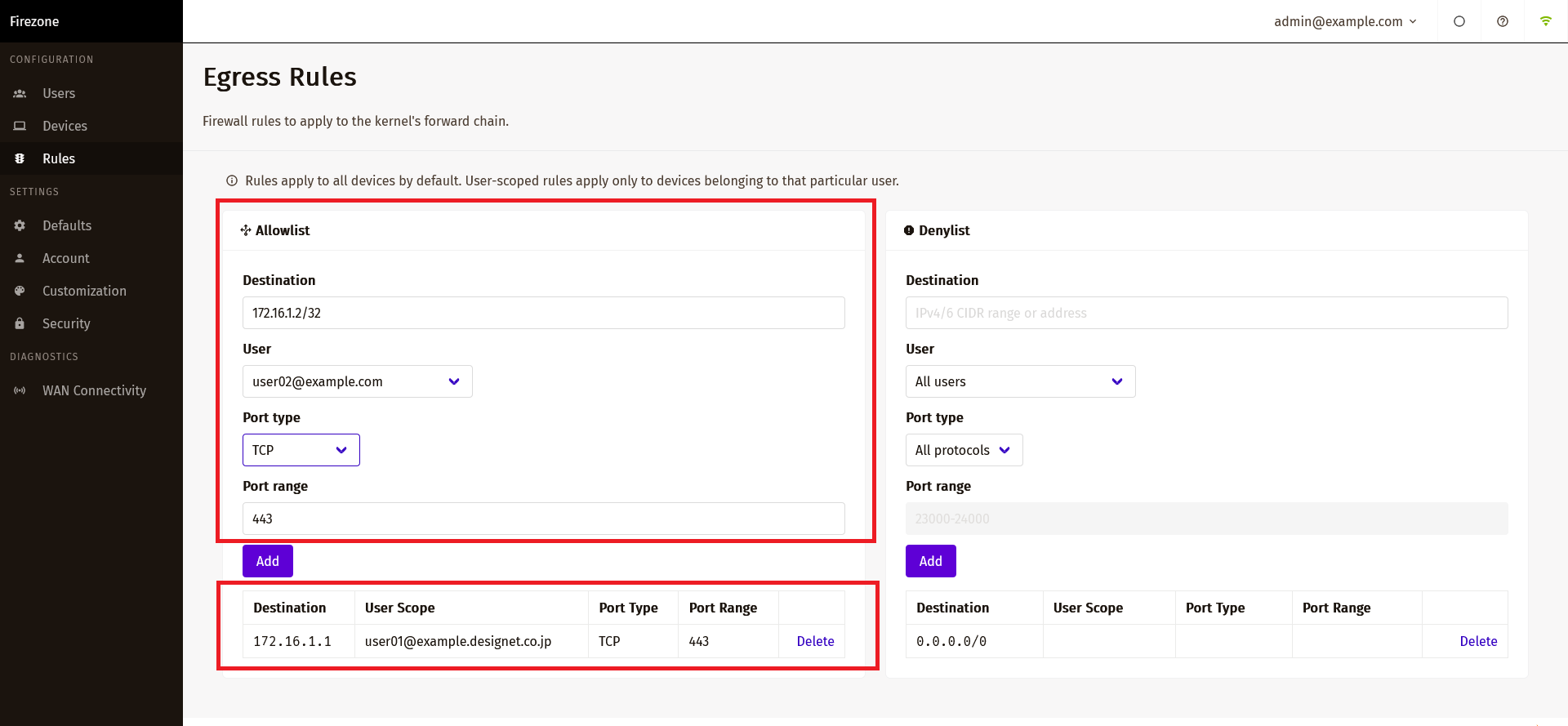

最後に、user02が業務システム2(172.16.1.2)にHTTPS接続(443/tcp)できるように設定します。

許可設定は Allowlist に設定します。

以下の設定を行います。

入力後、 Add を押します。

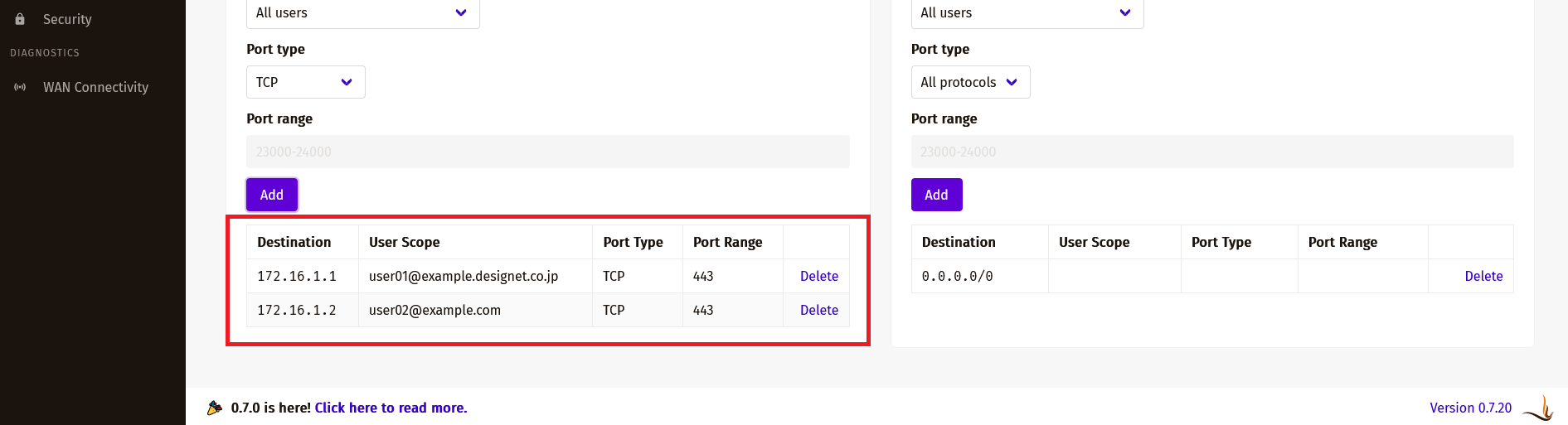

これで、ユーザー1は業務システム1にのみHTTPS接続可能となり、ユーザー2は業務システム2にのみHTTPS接続可能となります。 その他のアクセスは禁止されているため、許可している接続先以外へはアクセスできません。

これで、ユーザーごとのVPN接続先の制限は完了です。