SSL証明書の有効期限短縮対策に!自動更新可能なツール・サービス

近年、SSL証明書の有効期間を短縮する動きが加速し、自動更新可能なツールやサービスが注目されています。これは、SSL証明書の不正利用やセキュリティリスクを最小化するため、Googleなどのブラウザベンダーや認証局(CA)が中心となってSSL証明書の有効期間を短縮する取り組みによる影響です。従来は最大3年だったSSL証明書の有効期間は、すでに1年(398日)まで短縮され、2029年には47日間まで短縮されることがすでに決定しています。これにより、SSL証明書の安全性は高まる一方で、頻繁な更新作業が必要となり、運用負担の増大や更新漏れによるサービス停止といった新たな課題も生まれています。そのため、今後は自動更新を前提としたSSL証明書管理体制の構築が求められています。この記事では、SSL証明書の動向や自動更新に使えるツールを紹介します。

- +

目次

SSL証明書とは

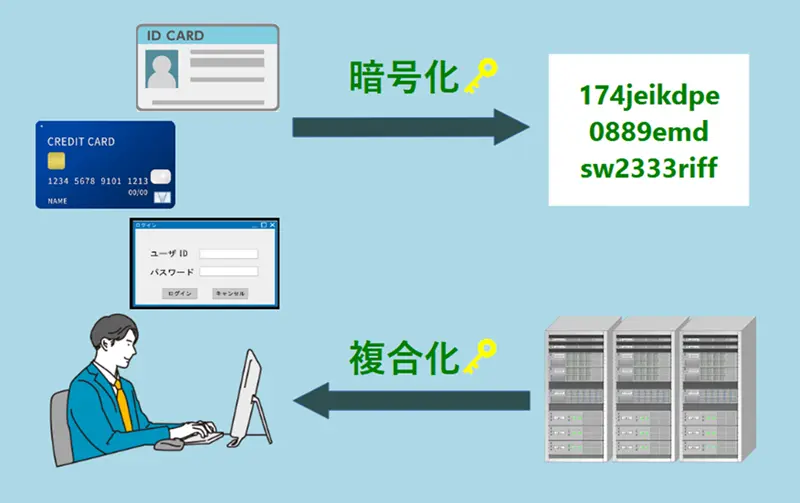

SSL証明書は、インターネット上で安全な通信を行うための「身分証明書」のようなものです。Webサイトと利用者の間でやり取りされる情報(ログインID/パスワード、クレジットカード番号など)を暗号化し、第三者に盗み見られたり改ざんされたりするのを防ぐ役割を持っています。Webサイトでは、URLが表示される部分に鍵マークが表示されていたり、URLが「https」の表記で始まっていたりすることで、SSL証明書が利用されていることを確認することができます。

SSL証明書の仕組み

SSL証明書は、電子証明書の発行や失効などの管理を行う「認証局(CA: Certificate Authority)」という第三者機関が発行します。代表的な認証局には以下があります。

- Let's Encrypt

- GlobalSign

- サイバートラスト

- ジオトラスト(DigiCert)

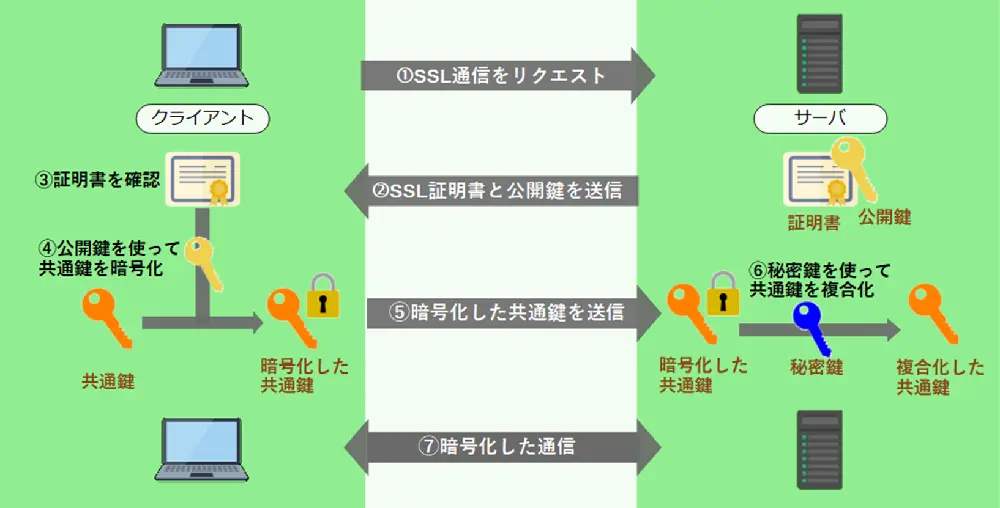

証明書を使ったSSL通信の暗号化の仕組みを簡潔に説明すると、次の通りです。

- ユーザがWebサイトにアクセス

クライアントからWebサイトのサーバへSSL通信をリクエストします。

- サーバが証明書と公開鍵を提示

そのWebサイトのサーバが、自分が本物のサイトであることを示すための証明書と公開鍵を提示します。

- ブラウザが証明書を確認

ユーザのブラウザ(Google ChromeやMicrosoft Edgeなど)は、提示された証明書が信頼できる機関(認証局)から発行されたものかどうかを確認します。

- 公開鍵を使って通信を暗号化

証明書の確認ができたら、公開鍵を使って共通鍵を暗号化します。

- 共通鍵をサーバへ送信

暗号化した共通鍵をサーバへ送信します。

- 秘密鍵を使って通信を復号化

秘密鍵を使って、暗号化した共通鍵を復号化します。

- 通信内容の暗号化

サーバからクライアントへ、暗号化した通信内容を返します。

このような流れで、Webサイトとユーザの間でやり取りされるデータを暗号化し、第三者による盗聴や改ざんを防ぐことができます。

SSL証明書における近年の動向

SSL証明書には、有効期間が存在します。なぜなら、もし長期間同じ証明書を使い続けてしまうと、Webサイトの信頼性の低下や不正利用のリスクがあるためです。そして有効期間が長ければ長いほど、発行後に不正利用された場合のリスクも長期間にわたって残ってしまいます。

こうした懸念から、ブラウザベンダーや認証局(CA)で構成される「CA/Browser Forum」という団体は、有効期間の短縮を段階的に進めてきました。これまでも有効期間の長さは都度変更されており、現在は398日となっています。

そして2025年4月に、CA/Browser Forumは、Appleが提案した「Ballot SC-081v3」を採択し、TLS/SSL証明書の最大有効期間を段階的に短縮することを決定しました。これにより、2029年までに最大有効期間が47日間となります。この有効期間はCA側で制限を行うものであるため、有効期間以上の証明書発行は不可となる見込みです。

また、併せてドメイン審査情報(Domain Control Validation:DCV)でも期間短縮の動きが見られています。DCVとは、認証局がSSL証明書を発行する際に、申請者が実際に対象のドメインを管理していることを確認するための手続きです。再利用期間内であれば、再度DCV手続きをせずに新しい証明書の発行が行えますが、この再利用期間も今後短縮されることになっています。

具体的なスケジュールは下記の表の通りです。

| 実施日 | 最大有効期間 | ドメイン検証データの再利用期間 |

|---|---|---|

| ~2026年3月14日 | 398日 | 398日 |

| 2026年3月15日~ | 200日 | 200日 |

| 2027年3月15日~ | 100日 | 100日 |

| 2029年3月15日~ | 47日 | 10日 |

これにより、セキュリティの即時性や安全性は格段に向上します。特に、万が一証明書が漏えいしても、短期間で期限切れになるため被害を最小限に抑えることができます。一方で、証明書更新の頻度が高くなり、運用面での負荷が増加することが懸念されます。

有効期間の短縮による影響

証明書の有効期間が短縮されることで、次のような影響があると考えられます。

証明書更新業務の負荷上昇

現在は、サーバ証明書の更新を1年に1回行えばよいですが、今回の有効期間短縮によって、最終的には1.5か月に1回行わなければならなくなります。そのため、手動で更新作業をしている場合、管理者の負担が増加することとなります。

自動更新対応の必須化

上述のように、証明書の更新作業の頻度が増えることから、証明書の自動更新の仕組みを導入することが必須となります。中でも、ACME(Automated Certificate Management Environment)プロトコルを利用するツールの活用が重要となります。

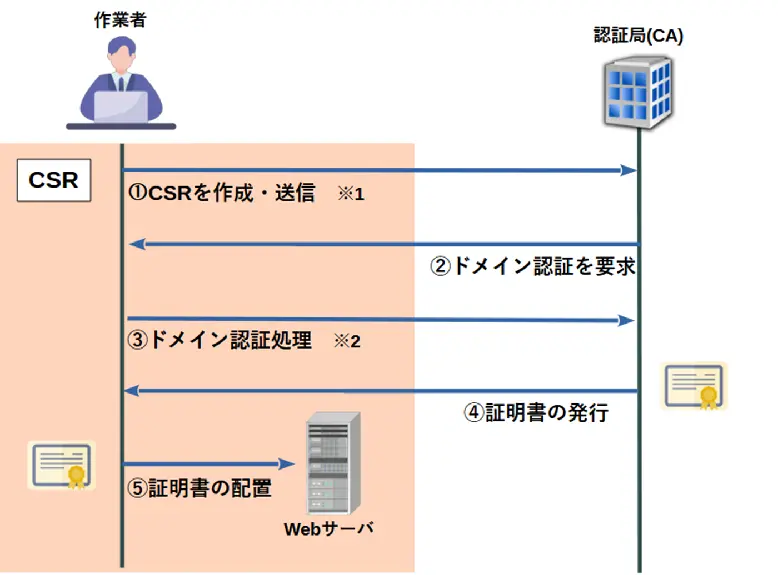

ACME(アクミー)とは、RFC8555で定められている、認証局とWebサーバが通信するための標準プロトコルです。証明書の自動取得、更新、無効化を可能とします。下記の図は、証明書の取得(更新)の流れ表していますが、ACMEは下記の図のオレンジで示した範囲を自動化することが可能です。

ACMEは今後主流になると考えられるため、ACMEに対応していない認証局を利用している場合は乗り換えを検討する必要があります。

また証明書の更新時は、Webサーバやアプリケーションの再起動または再読み込みが必要なケースが多いです。短い期間で証明書更新とサービス再起動または再読み込みを同時に行わないといけないため、実施するタイミングの検討も必要となります。

※1 CSR(Certificate Signing Request)とは、証明書の利用者が、認証局に自身の識別情報と公開鍵を送るリクエストのことです。日本語では、証明書署名リクエストと呼びます。

※2 ドメイン認証処理とは、申請者が証明書の対象となるドメインの正当な管理者であることを証明するための認証手順です。証明書を発行する際、認証局(CA:Certificate Authority)は、第三者が勝手に他人のドメイン名で証明書を取得できないよう、必ずこの確認を行います。これにより、なりすましや偽サイトへの証明書発行を防止し、信頼性の高い暗号通信を実現します。

ドメイン認証処理には、主に以下のようなものがあります

- DNS-01チャレンジ

CAから指定されたトークンを、DNSの該当ドメインのTXTレコードに追加する方法

- HTTP-01チャレンジ

CAから指定されたトークンを記載したファイルを作成し、該当ドメインのWebサーバ上の特定の場所に配置する方法

Webサービス以外への影響

Webサービス以外にも、メールなどSSL/TLS通信を行う多くのサービスに影響します。また、インターネットから通信ができないサービスでは、比較的実装の難しいACMEの「DNS-01チャレンジ」方式や、その他の方法を検討する必要があります。

SSL証明書の自動更新対応ツール/サービス

今後SSL証明書を利用していくためには、上述のACMEプロトコルへの対応が必要です。具体的には、ACMEクライアントを利用した自動化や、ACME対応の認証局のサービスを利用することが挙げられます。以下に、導入候補として挙げられるACMEクライアントと、ACME対応の認証局のサービスを紹介します。

ACMEクライアント

以下では、ACMEクライアントとACME対応の認証局のサービスを紹介します。なお、これらは2025年9月時点の情報です。詳細は提供元の公式情報をご確認ください。

Certbot

- Let’s Encryptが提供しているACMEクライアントで、Pythonで書かれています。

- 証明書の更新だけでなく、Apache/Nginxへの自動インストールにも対応しています。

- Linux OS以外に、Windows OSやmac OSでも利用できます。

参考サイト:https://certbot.eff.org/![]()

https//github.com/certbot/certbot![]()

acme.sh

- Bashスクリプトで動作するACMEクライアントです。軽量であることや、多様なDNSサービスに対応しているのが特徴です。

- SSL.comやGoogle Trust Services CAといった認証局の他、ACMEに対応している色々な認証局に対応しています。

- Webサーバへの自動インストールには対応していません。

- Linux OS以外に、Windows OSやmac OSでも利用できます。

参考サイト:https://github.com/acmesh-official/acme.sh![]()

LEGO

- Go言語で書かれた、Let’s Encrypt(ACME)クライアントで、DockerやKubernetesとの相性が良いです。

- 多様なDNSサービスに対応しています。

- Webサーバへの自動インストールには対応していません。

- Linux OS以外に、Windows OSでも利用できます。

参考サイト:https://github.com/go-acme/lego![]()

ACME対応の認証局サービス

Atlas

GMOグローバルサイン社が提供するサービスで、電子証明書、電子署名発行エンジン、証明書管理機能の総称です。証明書発行・管理機能としては次のような特徴があります。

- APIによる柔軟な証明書発行管理と連携

- IoTデバイスに向けた高速で大量の証明書発行

- 有効期間の短縮された証明書の高度な管理機能

- ACMEプロトコル対応による更新の自動化

- AEG(Auto Enrollment Gateway)による証明書配布の自動化

- ユーザビリティの高いユーザインターフェースでの証明書一元管理

Certbotと組み合わせて、Linux環境のWebサイトのSSL証明書の自動設置・自動更新が可能です。

参考サイト:https://college.globalsign.com/blog/about_atlas_20210517/![]()

https://college.globalsign.com/blog/acme_ssl_231120/![]()

Certificate Automation Manager(旧AEG)

こちらもGMOグローバルサイン社が提供するサービスで、Active DirectoryとGMOグローバルサインの認証局を連携することで、電子証明書の配布時に組織内のすべての証明書の使用を一元化し、コントロールすることができるようになるソリューションです。

Active Directoryで登録、認証されたユーザやデバイスに対してグローバルサインの証明書を自動配布、及び自動更新することが可能です。ACMEを利用したLinuxサーバ、ネットワーク機器への証明書配布を自動化できます。

参考サイト:https://www.globalsign.com/en/enterprise/management-automation/certificate-automation-manager![]()

SureHandsOn ACME

SureHandsOn ACMEは、サイバートラストが提供する「iTrust SSL/TLSサーバ証明書」にて、ACMEに対応したクライアントソフトウェア(Certbotなど)を利用することで、証明書の取得から更新までのプロセスを自動化できるようにするソリューションです。

「iTrust SSL/TLSサーバ証明書」は、証明書の更新自動化に必要なWebサーバと認証局との間の相互作用の為のACMEプロトコルに対応しています。

対応しているACMEクライアントは次の通りです。

- acme.sh

- Certbot

- dehydrated

- LEGO

- win-acme

参考サイト:https://www.cybertrust.co.jp/ssl/productinfo/acme.html![]()

CertCentral

ジオトラスト(DigiCert)社が提供するサービスで、証明書の発行、インストール、更新などの作業を統合して、証明書ライフサイクルを一元管理するソリューションです。ACMEと組み合わせることで、自動化も可能です。

参考サイト:https://www.geotrust.com/jp/tls-ssl/certcentral-tls-ssl-manager![]()

https://docs.digicert.com/ja/certcentral/certificate-tools/certificate-lifecycle-automation-guides/certcentral-managed-automation/get-started-with-automation.html![]()

デージーネットの取り組み

デージーネットでは、お客様のサーバの新規構築またはリプレースにおいて、主にCertbotを用いたSSL証明書の自動更新を含めた、証明書更新におけるシステム担当者の負担を軽減する提案を行っていきます。「SSLサーバー証明書の有効期間短縮に向けた対策について」では、Certbotを用いた証明書発行・更新方法と、自動更新の設定についての例をわかりやすく記載しています。資料は無料でダウンロード可能です。

関連情報

SSLサーバー証明書の有効期間短縮に向けた対策について

Webサイトで一般的に使用されているSSLサーバー証明書は、最近は有効期間が大幅に短縮されつつあります。本書では、SSLサーバー証明書の有効期間短縮に関する動向と、将来的な対策について解説します。

SSL証明書の有効期限切れ対策〜netbox-certchecker〜

netboxは、サーバなど機器の配置やラック、IPアドレスの管理を行うソフトウェアです。弊社で開発したプラグイン「netbox-certchecker」を利用すると、サーバに設定されているSSL証明書の有効期限の管理を行うことができます。