デージーネットがお勧めするOSSを使ったゼロトラスト対応〜ゼロトラストをわかりやすく解説〜

近年、サイバー攻撃の高度化やテレワーク、クラウド活用の拡大により、従来の「社内は安全、社外は危険」という境界型セキュリティでは企業の情報資産を守りきれない時代になりました。そこで注目されているのがゼロトラストという考え方です。 本記事では、ゼロトラストをわかりやすく解説するとともに、デージーネットがお勧めするOSSを活用した現実的なゼロトラスト対応の進め方について、わかりやすく解説します。

ゼロトラストとは

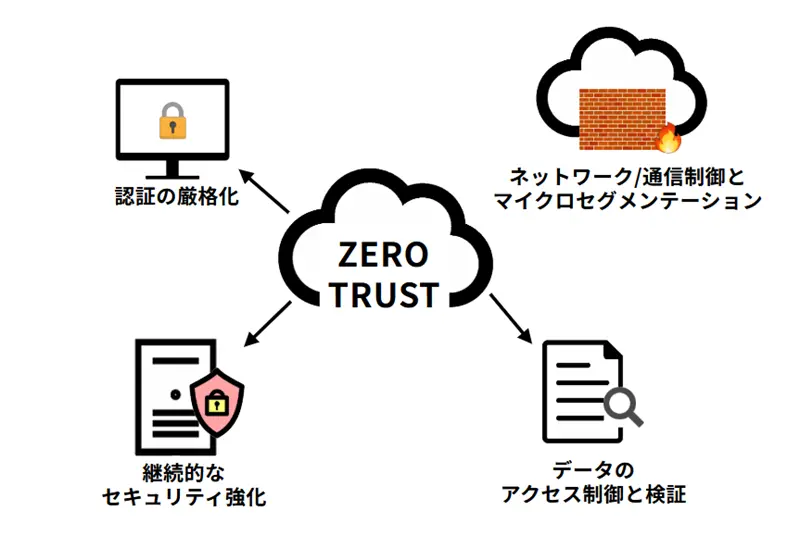

ゼロトラストとは、「何も信頼しない(Never Trust)、常に検証する(Always Verify)」という考え方に基づくセキュリティモデルです。従来のように「社内ネットワークに入ったら安全」という前提を捨て、社内・社外を問わず、すべてのアクセス・通信・認証を常に検証し続けることを基本思想としています。

ゼロトラストは「特定の製品を導入すれば完成する仕組み」ではなく、設計思想・運用モデルそのものです。そのため、「ゼロトラストをわかりやすく説明してほしい」と言われた場合、「認証」「通信」「監視」の3つを常に検証し続ける取り組みであると説明するのが最も正確です。

ゼロトラスト対応で行うべきこと

ゼロトラスト対応では、次の3つの要素が特に重要になります。

- 認証のゼロトラスト

誰がアクセスしているのかを常に確認します。

- 通信のゼロトラスト

どの通信が本当に必要なのかを最小限に制御します。

- 挙動のゼロトラスト(監視)

正常な動作かどうかを常にログで監視します。

この3つを段階的に、無理なく導入していくことが、現場で失敗しないゼロトラスト対応のポイントです。

ゼロトラスト対応の進め方

ここからは、デージーネットがお勧めする現実的で失敗しにくいゼロトラストの進め方を段階ごとに、わかりやすく解説します。

1.資産の棚卸し

ゼロトラストにおいて、資産の棚卸しは最重要の第一歩です。 守るべき対象(PC、サーバ、ネットワーク機器、クラウドサービス)が分からない状態では、適切なセキュリティ対策は不可能です。

- Windows PCは何台あるのか

- Windows Serverはどこにあるのか

- Linuxサーバは何台あるのか

- インターネットに公開されているサーバはどれか

こうした情報を整理し、資産として「見える化」します。資産管理にはSnipe-ITのようなOSSを活用するのも非常に有効です。

2.Windows、Windows Serverのログ集約

次に最優先で取り組むべきなのがWindowsおよびWindows Serverのログ集約です。実際のサイバー攻撃や内部不正の多くは、Windows環境を起点に発生します。そのため、ここを可視化せずにゼロトラストは語れません。

- ログオン・ログオフログ

- 管理者権限の利用履歴

- ログイン失敗の記録

- 不審なプロセスの実行履歴

これらをGraylogに集約することで、次のことが可能になります。

- 不正ログインの早期検知

- 内部不正の証跡管理

- 侵害時の原因追跡

まさにゼロトラストの“目”となる仕組みです。「ゼロトラストをわかりやすく言えば、防御と同時に“常に見張る仕組み”が必要」ということになります。

3.認証基盤の統合

ログの可視化ができた次は、認証基盤の統合に進みます。ゼロトラストの中核は「誰がアクセスしているのか」を正確に把握することです。 認証基盤の中核にはKeycloakのようなOSSを活用し、Active Directoryと連携したシングルサインオン(SSO)環境を構築します。これにより、次のようなゼロトラスト認証の基本機能をまとめて実装できます。

- 社内IDの一元管理

- 退職者アカウントの即時無効化

- 多要素認証(MFA)の導入

- パスワード使い回しの防止

4.新規導入サーバへのゼロトラスト適用(マイクロセグメンテーションの実践)

ゼロトラスト対応は、すべてを一気に変える必要はありません。まずは新規に導入するサーバだけをゼロトラスト前提で構築します。

マイクロセグメンテーションの実践

- 不要な内向き通信はすべて遮断

- 不要な外向き通信もすべて遮断

- 認証はSSO必須

- ログは必ずGraylogへ送信

このように 通信を必要最小限に分割・制御する考え方をマイクロセグメンテーションと呼びますFirewalldやSELinuxを組み合わせることで、OSSでも十分にマイクロセグメンテーションは実現可能です。

サーバの脆弱性対策(アップデート運用)の見直し

ゼロトラストというと、認証や通信制御といった仕組みに注目が集まりがちですが、実際の現場では「そもそもサーバが長期間アップデートされていない」というケースが非常に多く見られます。どれだけ高度なゼロトラスト設計を行っても、OSやミドルウェアに既知の脆弱性が放置されていれば、そこが最短で侵入される入口になってしまいます。

特に次のような状態は、ゼロトラスト対応以前に見直すべきポイントです。

- サーバ構築後、長期間アップデートされていない

- 稼働中システムを理由に更新が先送りされ続けている

- どのサーバが、どのバージョンで動いているのか把握できていない

- 脆弱性情報を継続的に確認する体制がない

ゼロトラストは「侵入を前提としたセキュリティモデル」ですが、「簡単に侵入される穴を放置しないこと」も、ゼロトラストを支える大前提となります。そのため、新規サーバの導入にあわせて、既存サーバについてもアップデート運用の見直しと継続体制の整備を進めていくことが重要です。

5.セキュリティ診断による弱点の洗い出し

次の段階として、脆弱性診断による弱点の把握を行います。ここではOpenVASが有効です。

診断の優先順位は以下の順が現実的です。

- インターネット公開サーバ

- AD / ファイルサーバ

- 基幹業務サーバ

検出された脆弱性は、次のように分類します。

- すぐ直せるもの

- 業務影響で慎重に直すもの

- リスク受容するもの

この分類に従って、優先順位を付けて、一つずつ確実に減らしていくことが重要です。 ゼロトラストは「一気に完成させるもの」ではなく、「積み上げ型のセキュリティ対策」です。

6.既存サーバへの対策の拡大

新規サーバでゼロトラスト運用が安定してきたら、既存サーバにも段階的に対策を拡大します。

- まずはログを集約

- 次に通信の最小化

- 認証基盤への統合

- 継続的なアップデート運用

という順で進めることで、業務停止リスクを最小限に抑えながら既存環境もゼロトラスト化できます。

7.最終型

最終的には以下の状態を目指します。

- 認証はSSO+MFAで厳格に管理

- 通信はマイクロセグメンテーションで最小化

- ログはすべてGraylogで一元監視

- 脆弱性はOpenVASで定期診断

この状態が、OSSで実現できる実務レベルの最終型ゼロトラストです。 まさに 「ゼロトラストをわかりやすく、運用まで落とし込んだ姿」と言えるでしょう。

ゼロトラスト対応で利用できるOSS

以下では、ゼロトラストに対応できるOSSを紹介します。

棚卸した資産の管理:Snipe-IT

Snipe-ITは、PC、サーバ、ネットワーク機器、ソフトウェアライセンスなどのIT資産を一元管理できるOSSの資産管理システムです。ゼロトラストでは「守るべき対象を正確に把握していること」がすべての出発点となるため、資産の見える化は最重要工程となります。

誰がどの端末を利用しているのか、どのサーバがどの用途で稼働しているのかを明確にすることで、ゼロトラストをわかりやすく“運用できる形”に落とし込む基盤として活用できます。

ログの集約と異常検知:Graylog

Graylogは、Windows・Linux・ネットワーク機器など、あらゆるシステムのログを一元的に集約・検索・分析できるログ管理OSSです。ゼロトラストでは「常に挙動を監視する」ことが不可欠であり、Graylogはゼロトラストの“目”となる存在です。 不正ログイン、管理者権限の乱用、不審な通信、マルウェアの兆候などをリアルタイムで検知でき、ゼロトラストをわかりやすく「見えるセキュリティ」として運用できる仕組みを構築できます。

認証基盤の統合:Keycloak

Keycloakは、シングルサインオン(SSO)、多要素認証(MFA)、ID管理を統合できるOSSの認証基盤です。Active Directoryと連携することで、社内IDを一元管理し、「誰が・どのシステムに・いつアクセスしたのか」を正確に追跡できます。 ゼロトラストでは、「ネットワークに入れたかどうか」ではなく、「正しい本人かどうか」を常に検証し続けることが本質となります。 Keycloakは、ゼロトラストをわかりやすく「認証の仕組み」として実装できる中核OSSです。

マイクロセグメンテーション対策:Firewalld + SELinux

FirewalldはLinuxの動的ファイアウォール、SELinuxは強制アクセス制御の仕組みです。どちらも、RedHat系のLinuxディストリビューションでは標準で搭載されています。この2つを組み合わせることで、サーバ単位・プロセス単位で通信やアクセスを最小限に制御できます。ゼロトラストでは「必要な通信だけ許可し、それ以外はすべて遮断する」というマイクロセグメンテーションの考え方が極めて重要です。しかし、ベンダーによっては、これらの機能を適切に設定していない場合があります。 FirewalldとSELinuxを活用することで、OSSだけでも実務レベルのゼロトラスト通信制御が実現可能です。

OpenVAS

OpenVASは、サーバやネットワーク機器の脆弱性を自動的に診断できるOSSの脆弱性スキャナです。 ゼロトラストでは「侵入を前提とする」設計思想のため、侵入口となる弱点を常に把握し続けることが必須となります。 インターネット公開サーバ、認証サーバ、基幹業務サーバなどを定期的にスキャンし、 「すぐ直すべき脆弱性」「慎重に対応する脆弱性」「リスク受容するもの」に仕分けすることで、 ゼロトラストをわかりやすく「継続的なリスク低減活動」として実践できます。

まとめ

ゼロトラストは難しそうに見えますが、「ログ」「認証」「通信制御」を段階的に整備することで、OSSでも十分に実現可能です。

デージーネットの取り組み

デージーネットでは、ゼロトラストを重視し、ゼロトラスト対策を行うために必要なOSSの導入をサポートします。また、デージーネットでは、構築するサーバでは、マイクロセグメンテーションの考え方を取り入れ、最小限の通信だけを許可するようにしています。

また、Open Smart Assistanceでは、継続的なアップデート運用に必要なセキュリティ情報の提供を行っています。さらに、デージーネットがアップデート運用を行うアップデート適用サービスも提供しています。