3. インストール 一覧へ 5. 削除モードを利用するための設定

- 4. 安全化モードを利用するための設定

4. 安全化モードを利用するための設定

本章では、SaMMAの安全化モードを利用するための設定について解説します。

SaMMAを安全化モードで利用する場合、どの方式を採用するか決める必要があります。 各方式で出来ることについては以下の章を参照してください。

4.1. 安全化モード用環境設定ファイル(samma.conf)の準備

SaMMAを安全化モードで起動するため、利用したい安全化方式に合わせて環境設定ファイル(samma.conf)を作成する必要があります。

SaMMAの入手と展開 の方法でインストールした場合、環境設定ファイルのサンプル(samma.conf.*.default)が/usr/local/etc/samma にインストールされます。

安全化モード用のサンプルは以下のファイルです。

${sysconfdir}/samma/samma.conf.enc.default

サンプルをベースに、安全化方式に合わせた設定を行います。 環境設定ファイルの設定例については以下を参照してください。

また、LDAPを利用したユーザ個別設定を行うか否かも決める必要があります。 ユーザ個別設定に関する設定は各安全化方式の説明内でリンクがあります。利用に合わせて参照してください。

Note

2023年12月にリリースされたSaMMA5.0.4から、宛先ごとに安全化方式を指定できるようになりました。詳しくは 安全化の選択機能 を参照してください。

4.1.1. パスワードZIP変換方式を利用する場合

ここでは、安全化モードでパスワードZIP変換方式を利用する場合の環境設定ファイルの設定例について解説します。

CommandPort=17777

CommandPass=secret

SyslogFacility=local1

ListenIP=127.0.0.1

ListenPort=20026

EncryptionTmpDir=/tmp

ZipCommand=/usr/bin/zip

SenderDB=btree:/usr/local/etc/samma/sender.db

RcptDB=btree:/usr/local/etc/samma/rcpt.db

ExtensionDB=btree:/usr/local/etc/samma/extension.db

TemplatePath=/usr/local/etc/samma/samma.tmpl

ErrorMessageTemplatePath=/usr/local/etc/samma/errmsg.tmpl

SendmailCommand=/usr/sbin/sendmail -i

ZipfileName=AttachFile.%Y%m%d.zip

MailsaveTmpDir=/tmp

PasswordLength=8

StrCode=SJIS

DefaultEncryption=no

UserPolicy=yes

LdapUri=ldap://127.0.0.1:389/

LdapBaseDn=ou=User,dc=inside,dc=designet,dc=jp

LdapBindDn=cn=Manager,dc=designet,dc=jp

LdapBindPassword=secret

LdapFilter=mail=%s

WhitelistPath=/usr/local/etc/samma/whitelist

AttachmentFileAlias=UnknownFileName

LoopCheck=no

AllowCharEnvelopeFrom=abcdefghijklmnopqrstuvwxyzABCDEFGHIJKLMNOPQRSTUVWXYZ0123456789`~!@#$%^&*()_+-={}|[]:";'<>?,./

設定に関する注意点は以下の通りです。

- MailSaveTmpDir、EncryptionTmpDirで指定するディレクトリは事前に作成する必要があります。

- SenderDB、RcptDB、ExtensionDB、TemplatePathで指定したファイルは個別に作成する必要があります。

- SenderDB、RcptDB、ExtensionDB の設定は 安全化ポリシーの設定 で行います。

- TemplatePathの設定は パスワード通知書式ファイル(samma.tmpl) で行います。

- ErrorMessageTemplatePathの設定は 文字コード変換失敗用パスワード通知書式ファイル(errmsg.tmpl) で行います。

- この設定例はLDAPを利用したユーザ個別設定を行う場合の設定例です。

- ユーザ個別設定を行わない場合は、 LDAPを利用したユーザ個別設定を行わない場合 を参照してください。

- ユーザ個別設定を行う場合、LdapUri、LdapBaseDn、LdapBindDn、LdapBindPassword、LDAPFilterの設定は LDAPを利用したユーザ個別設定を行う場合 で行います。

環境設定ファイルの設定後は、 安全化モードで必要な書式ファイルの準備 へ進んでください。

Note

環境設定ファイル(samma.conf)に設定する項目の詳細は samma.conf を参照してください。 安全化モードの評価基準については 安全化モードの評価基準について を参照してください。

4.1.2. オンラインストレージ連携方式を利用する場合

ここでは、安全化モードでオンラインストレージ連携方式を利用する場合の環境設定ファイルの設定例について解説します。

CommandPort=17777

CommandPass=secret

SyslogFacility=local1

ListenIP=127.0.0.1

ListenPort=20026

EncryptionTmpDir=/tmp

ZipCommand=/usr/local/bin/os_uploader

SenderDB=btree:/usr/local/etc/samma/sender.db

RcptDB=btree:/usr/local/etc/samma/rcpt.db

ExtensionDB=btree:/usr/local/etc/samma/extension.db

TemplatePath=/usr/local/etc/samma/samma.tmpl

ErrorMessageTemplatePath=/usr/local/etc/samma/errmsg.tmpl

SendmailCommand=/usr/sbin/sendmail -i

ZipfileName=AttachFile.%Y%m%d.txt

ZipAttachmentContentType=text/plain

MailsaveTmpDir=/tmp

PasswordLength=10

StrCode=SJIS

DefaultEncryption=no

UserPolicy=yes

LdapUri=ldap://127.0.0.1:389/

LdapBaseDn=ou=User,dc=inside,dc=designet,dc=jp

LdapBindDn=cn=Manager,dc=designet,dc=jp

LdapBindPassword=secret

LdapFilter=mail=%s

WhitelistPath=/usr/local/etc/samma/whitelist

AttachmentFileAlias=UnknownFileName

LoopCheck=no

AllowCharEnvelopeFrom=abcdefghijklmnopqrstuvwxyzABCDEFGHIJKLMNOPQRSTUVWXYZ0123456789`~!@#$%^&*()_+-={}|[]:";'<>?,./

オンラインストレージ連携の設定は、 基本的にパスワードZIP暗号化方式と共通ですが、 次の設定項目に関して、パスワードZIP暗号化方式と違う設定を行います。

- ZipCommand

- os_uploaderコマンドを指定します

- ZipfileName

- 拡張子を.txtにします

- ZipAttachmentContentType

- text/plainを指定します

その他、設定に関する注意点は以下の通りです。

- MailSaveTmpDir、EncryptionTmpDirで指定するディレクトリは事前に作成する必要があります。

- SenderDB、RcptDB、ExtensionDB、TemplatePathで指定したファイルは個別に作成する必要があります。

- SenderDB、RcptDB、ExtensionDB の設定は 安全化ポリシーの設定 で行います。

- TemplatePathの設定は パスワード通知書式ファイル(samma.tmpl) で行います。

- ErrorMessageTemplatePathの設定は 文字コード変換失敗用パスワード通知書式ファイル(errmsg.tmpl) で行います。

- この設定例はLDAPを利用したユーザ個別設定を行う場合の設定例です。

- ユーザ個別設定を行わない場合は、 LDAPを利用したユーザ個別設定を行わない場合 を参照してください。

- ユーザ個別設定を行う場合、LdapUri、LdapBaseDn、LdapBindDn、LdapBindPassword、LDAPFilterの設定は LDAPを利用したユーザ個別設定を行う場合 で行います。

環境設定ファイルの設定後は、 安全化モードで必要な書式ファイルの準備 へ進んでください。

Note

環境設定ファイル(samma.conf)に設定する項目の詳細は samma.conf を参照してください。 安全化モードの評価基準については 安全化モードの評価基準について を参照してください。 なお、オンラインストレージ連携では、samma.confに加え、os_uploaderの設定も別途必要になります。 詳しくは オンラインストレージ連携で必要な設定 の章を参照してください。

4.2. 安全化モードで必要な書式ファイルの準備

安全化モードでは、以下の書式ファイルを事前に準備しておく必要があります。

ここでは、それぞれのファイルの準備と設定について解説します。

Note

オンラインストレージ連携を利用する場合は、 オンラインストレージ連携で必要な設定 の設定も必要です。

4.2.1. パスワード通知書式ファイル(samma.tmpl)

安全化モードで利用される、 パスワード通知メールの書式を設定します。

パスワード通知書式ファイルにはメールヘッダ部分も合わせて記載します。 (ファイル内の最初の空行までがヘッダとして認識されます)

次のタグが設定でき、送信する時に置き換わります。

- <@@TOADDR@@>

- パスワード通知メールに付加する宛先ヘッダ

- <@@SUBJECT@@>

- 安全化されたメールの件名

- <@@PASSWORD@@>

- 自動生成パスワード (※安全化ZIP変換されたメールを解凍またはダウンロードできなくなるため必ず指定してください。)

- <@@RCPTLIST@@>

- 自動生成パスワードで安全化されたメールの受信者リスト

- <@@FILENAME@@>

- 暗号化ZIP変換後のZIPファイルに含まれるファイル名(パスワードZIP暗号化方式)

- <@@DATE@@>

- 暗全化れたメールの日付

<@@DATE@@>は、オリジナルメールの日付(Dateヘッダ)を取得し、設定ファイルの「SetTimeZone」で指定したタイムゾーンに変換を行った文字列に置換されます。 タイムゾーンを指定していない場合はオリジナルメールの日付をそのまま置換します。

SaMMAの入手と展開 の方法でインストールした場合、パスワード通知書式ファイルのサンプル(samma.tmpl.default)が /usr/local/etc/samma にインストールされます。環境に合わせて編集し、パスワード通知書式ファイル(samma.tmpl)を作成する必要があります。MIMEエンコードされた件名もSubjectヘッダに記入することが可能です。

To: <@@TOADDR@@>

Subject: パスワード通知メール

以下のメールに添付されたファイルの解凍パスワードをお知らせします。

件名: <@@SUBJECT@@>

日付: <@@DATE@@>

パスワード: <@@PASSWORD@@>

受信者:

<@@RCPTLIST@@>

添付ファイル名:

<@@FILENAME@@>

4.2.2. 文字コード変換失敗用パスワード通知書式ファイル(errmsg.tmpl)

安全化モードで利用される、 文字コード変換失敗用パスワード通知メールの書式を設定します。

パスワード通知メールの文字コード変換に失敗した際に、代わりにこのテンプレートが使用されます。

通常のパスワード通知書式ファイルと同じく、メールヘッダ部分も合わせて記載します。また、使用するタグも同じものを使用します。MIMEエンコードを行わなずに送信するため、あらかじめエンコードされた件名が記載されています。

次のタグが設定でき、送信する時に置き換わります。

- <@@TOADDR@@>

- パスワード通知メールに付加する宛先ヘッダ

- <@@SUBJECT@@>

- 安全化されたメールの件名

- <@@PASSWORD@@>

- 自動生成パスワード

- 安全化されたメールを解凍またはダウンロードできなくなるため必ず指定してください。

- <@@RCPTLIST@@>

- 自動生成パスワードで安全化されたメールの受信者リスト

- <@@FILENAME@@>

- 暗号化ZIP変換後のZIPファイルに含まれるファイル名(パスワードZIP暗号化方式)

- <@@DATE@@>

- 安全化ZIP変換されたメールの日付

<@@DATE@@>は、オリジナルメールの日付(Dateヘッダ)を取得し、設定ファイルの「SetTimeZone」で指定したタイムゾーンに変換を行った文字列に置換されます。

タイムゾーンを指定していない場合はオリジナルメールの日付をそのまま置換します。

${sysconfdir}/samma/errmsg.tmplを作成してください。 SaMMAの入手と展開 の方法でインストールした場合、/usr/local/etc/samma の配下となります。

MIMEエンコードされていない件名も記入することは可能ですが、エンコードされないまま送信されてしまいます。件名を設定する場合はMIMEエンコードしたものを記述してください。

To: <@@TOADDR@@>

Subject: パスワード通知メール

以下のメールに添付されたファイルの解凍パスワードをお知らせします。

件名: <@@SUBJECT@@>

日付: <@@DATE@@>

パスワード: <@@PASSWORD@@>

受信者:

<@@RCPTLIST@@>

添付ファイル名:

<@@FILENAME@@>

*********************************

扱えない文字が入っており、文字化けを起こしている可能性があります。

There is a possibility that garbled characters are occurring.

*********************************

4.3. オンラインストレージ連携で必要な設定

オンラインストレージ連携を利用する場合、 安全化モードで必要な書式ファイルの準備 の設定に加え、以下の設定も必要となります。

仕組みの詳細については オンラインストレージ連携の仕組みについて を参照してください。 本章では設定方法について解説します。

4.3.1. オンラインストレージ連携設定ファイル(os_uploader.conf)

オンラインストレージに添付ファイルをアップロードするプログラムos_uploaderの環境設定を行います。

SaMMAの入手と展開 の方法でインストールした場合、環境設定ファイルのサンプル(os_uploader.conf.default)が/usr/local/etc/samma にインストールされます。

環境に合わせて編集し、設定ファイル(os_uploader.conf)を作成する必要があります。また、設定ファイルの配置場所やファイル名は変更することができません。

オンラインストレージ連携設定ファイルの設定項目

- NC_URL

- NextCloudへのアクセスURL

- http(s)://ホスト名/パス/ の形式で指定します。

- NC_ADMIN

- NextCloudの管理者IDを指定します。

- NC_ADMINPW

- NextCloudの管理者パスワードを指定します。

- TEMPLATE_FILE

- ダウンロードURLを通知する添付ファイルのテンプレートのパスを指定します。

- STR_CODE

- SaMMAから引き渡されるファイル名の文字コードを指定します。

- samma.confのStrCodeでSJISを指定した場合、CP932を指定します。

- FORCE_HTTPS

- ダウンロードURL通知ファイルに記載するURLのプロトコル部を https:// に置換します。

- 設定は「True」または「False」で設定します。 「True」に設定した場合に置換が行われます。 デフォルト値は「False」です。

FORCE_HTTPSの設定について

- 設定が必要になる背景

- NextCloudでは、overwrite.cli.urlという設定項目により、 クライアントに送出するURLをサーバ上の実URLからベースURL部分を書き換える

- os_uploaderでは、NextCloudのAPIを利用してダウンロード用URLを取得している

- overwrite.cli.url設定は、APIから返すURLにも適用されるが、 プロトコル(httpかhttpsか)の部分だけはアクセス時のものから変わらない

- 設定が必要なサーバ構成

- ユーザ向けサービスはHTTPSを利用しているが、API接続はHTTPを利用している

- 例:SSLオフロードはリバースプロキシを利用し、 実サーバはHTTPのみ待ち受けているような構成の場合、 os_uploaderからAPIへの通信もHTTPを利用することになります。 このとき、overwrite.cli.urlにhttps://host.name/と書かれていても、 APIから返されるダウンロードURLはhttp://host.name/....となります。 実際にはhttps://host.name/....というURLでアクセスしなくてはならないため、 本設定によりhttp://をhttps://に置換する必要があります。

- ユーザ向けサービスはHTTPSを利用しているが、API接続はHTTPを利用している

NC_URL=https://nextcloud.example.com/nextcloud/

NC_ADMIN=admin

NC_ADMINPW=password

TEMPLATE_FILE=/usr/local/etc/samma/os_uploader.tmpl

STR_CODE=CP932

4.3.2. ダウンロードURL通知ファイルのテンプレート(os_uploader.tmpl)

オンラインストレージ連携時に、メール受信者に届けられるメールに添付される、 ダウンロードURLと添付ファイルの一覧を記載したテキストファイルのテンプレートの設定を行います。 日本語を記述する場合は、文字コードをUTF-8にします。

次のタグが設定でき、送信する時に置き換わります。

- <@@URL@@>

- ダウンロードURL

- <@@FILENAME@@>

- 添付ファイルに含まれるファイル名

Download URL:

<@@URL@@>

Attachment files:

<@@FILENAME@@>

4.3.3. NextCloudの設定

NextCloudには、最低限次の設定が必要になります。

- ファイルの自動削除の設定

- Retentionアプリの有効化

- Files automated taggingアプリの有効化

- 自動タグ設定で、SaMMAからアップロードされたものに対してのみ自動的にタグを付与する設定

- フィルタリングを工夫して設定します

- たとえば次の方法でフィルタリングします

- 接続元IPアドレスがSaMMAが稼働するサーバからアップロードされたものだけタグ付けする

- SaMMAの添付ファイルの受け渡し専用の、管理者権限を持ったユーザを作成し、この管理者ユーザ領域にアップロードされるファイルすべてにタグ付けする

- 上記タグ付けされたファイルについて、一定期間で削除するようRetention設定

- crontabにcron.phpを登録

- ユーザの作成とメールアドレスの登録

- SaMMAのオンラインストレージ連携のためには、ファイルアップロード先の管理者権限を持ったユーザと、送信者メールアドレスが設定されているユーザが必要です

- 添付ファイルのアップロード先は管理者権限を持ったユーザのファイルスペースで、このユーザが添付ファイルの所有者になります

- 送信者メールアドレスが設定されているユーザは、SaMMAを利用してメールを送信する可能性のあるユーザ全てを登録しておく必要があります

- NextCloud上に登録されていないメールアドレスから送信された添付ファイル付きメールは、エラーにより送信することができません

それぞれの設定方法は、NextCloudのマニュアルを参照してください。

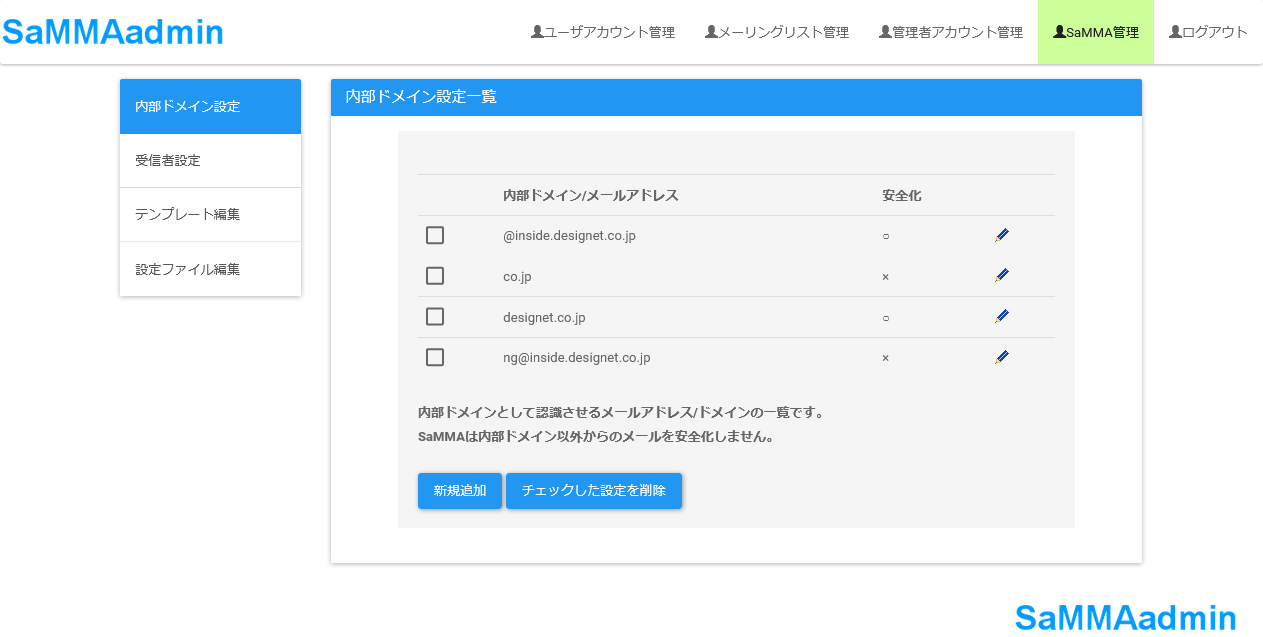

4.4. 安全化ポリシーの設定

SaMMAの安全化設定には内部ドメイン設定ファイル(sender)と宛先ユーザ設定ファイル(rcpt)の作成が必要です。

内部ドメイン設定ファイルには、SaMMAに内部ドメインとして認識させるメールアドレス、ドメインを設定します。(※) 宛先ユーザ設定ファイルには、宛先ごとの処理方法を設定します。 宛先ユーザ設定ファイルの作成については 宛先ユーザ設定ファイル(rcpt)の作成 を参照してください。

Note

SaMMAの安全化モードは、内部ドメイン以外からのメールを処理しません。

4.4.1. 内部ドメイン設定ファイル(sender)の作成

メールアドレス又はドメインを一行に一設定ずつ記載します。書式は次のとおりです。

[書式]

設定行 = <シンボル><内部ドメインパート>

- <シンボル>には次のものが指定できます。

- 無し: <シンボル>を指定しない場合、続く<内部ドメインパート>を内部ドメインとします。

- # : コメントとして扱われ動作には影響しません。

- @ : 続く<内部ドメインパート>をFQDNとして扱い、送信者アドレスのドメインと比較します。

- 一致した場合に、その送信者を内部ドメインとします。

- ! : 続く<内部ドメインパート>を非内部ドメインとします。

- !@ : 続く<内部ドメインパート>をFQDNとして扱い、送信者アドレスのドメインと比較します。一致した場合に、その送信者を非内部ドメインとします。

- <内部ドメインパート>には次のものが記述できます。

- メールアドレス : メールアドレスを設定すると、送信者アドレスとの完全一致で比較を行います。

- ドメイン : シンボルが'@'の場合には送信者アドレスのドメインパートと完全一致で比較を行います。

- シンボルが無いまたは'!'の場合はサブドメインとして送信者アドレスのドメインパートと比較を行います。

設定の種類は次の二つがあります。

- 内部ドメインとする送信アドレス、ドメイン(安全化対象)を設定する

- 1 に一致したユーザの中でも内部ドメインとして扱わないユーザ(安全化非対象)を設定する

SaMMAの入手と展開 の方法でインストールした場合、内部ドメイン設定ファイルのサンプル(sender.default)が /usr/local/etc/samma にインストールされます。環境に合わせて編集し、内部ドメイン設定ファイル(sender)を作成してください。

下記の例は user@designet.co.jp から送信するメール、 test@designet.co.jp ドメインから送信するメール、go.jpドメイン(サブドメイン含む)から送信するメールについて内部ドメインとする設定です。ただし、安全化非対象に設定されている nguser@test.designet.co.jp から送信されたメールは安全化されません。

user@designet.co.jp ← 内部ドメインのメールアドレス

!nguser@test.designet.co.jp ← 非内部ドメインのメールアドレス

@test.designet.co.jp ← 内部ドメインのFQDN

go.jp ← 内部ドメインのサブドメイン

4.4.2. 暗号化ファイル拡張子設定ファイル(extension)の作成

宛先メールアドレス又はドメイン毎に暗号化ファイルの拡張子を設定することができます。書式は次のとおりです。

[書式]

設定行 = <シンボル><アドレスパート> <拡張子>

- <シンボルverb>には次のものが指定できます。

- 無し: <シンボル>を指定しない場合、続く<アドレスパート>を安全化対象とします。

- # : コメントとして扱われ動作には影響しません。

- @ : 続く<アドレスパート>をFQDNとして扱い受信者アドレスのドメインと比較します。一致した場合に、その受信者を安全化対象とします。

- <アドレスパート>には次のものが記述できます。

- メールアドレス : メールアドレスを設定すると、受信者アドレスとの完全一致で比較を行います。

- ドメイン : シンボルが'@'の場合には受信者アドレスのドメインと完全一致で比較を行います。

- シンボルが無い場合はサブドメインとして受信者アドレスのドメインと比較を行います。

- <シンボル><アドレスパート>は、宛先ユーザ設定ファイルに指定している値と一致している必要があります。

- <拡張子>には次のものが指定できます。

- 無し : <拡張子>を指定しない場合、samma.confに設定されている暗号化ファイル名(ZipfileName)が使用されます。

- 任意の文字列 : samma.confに設定されている暗号化ファイル名(ZipfileName)の拡張子を、ここで指定した文字に変更します。

- 拡張子には以下の文字を指定することができます。

- 半角英数(A-Za-z0-9)

- 記号(!#$%&'*+-./:;<=>?@[]^_`{|}~"(),)

- 拡張子変換後の暗号化ファイル名の長さが256文字以内になっている必要があります。

user@designet.co.jp zi1 ← 指定したメールアドレスの添付ファイル拡張子を zi1 に設定

@designet.co.jp zi2 ← 指定したFQDNの添付ファイル拡張子を zi2 に設定

example.co.com ← 指定したサブドメインの添付ファイル拡張子を標準値に設定

com zi3 ← 指定したサブドメインの添付ファイル拡張子を zi3 に設定

4.5. LDAPを利用したユーザ個別設定を行わない場合

安全化モードにて、LDAPを利用したユーザ個別設定を行わない場合、環境設定ファイル(samma.conf)のUserPolicyのパラメータは「no」に設定します。

UserPolicy=no

これで、安全化モードを利用するため設定は完了です。 続いて 宛先ユーザ設定ファイル(rcpt)の作成 へ進んでください。

4.6. LDAPを利用したユーザ個別設定を行う場合

ここでは、postLDAPadminによるLDAPユーザ管理が行えることを前提に解説を行います。 postLDAPadminの設定については、以下を参照してください。

- postLDAPadmin

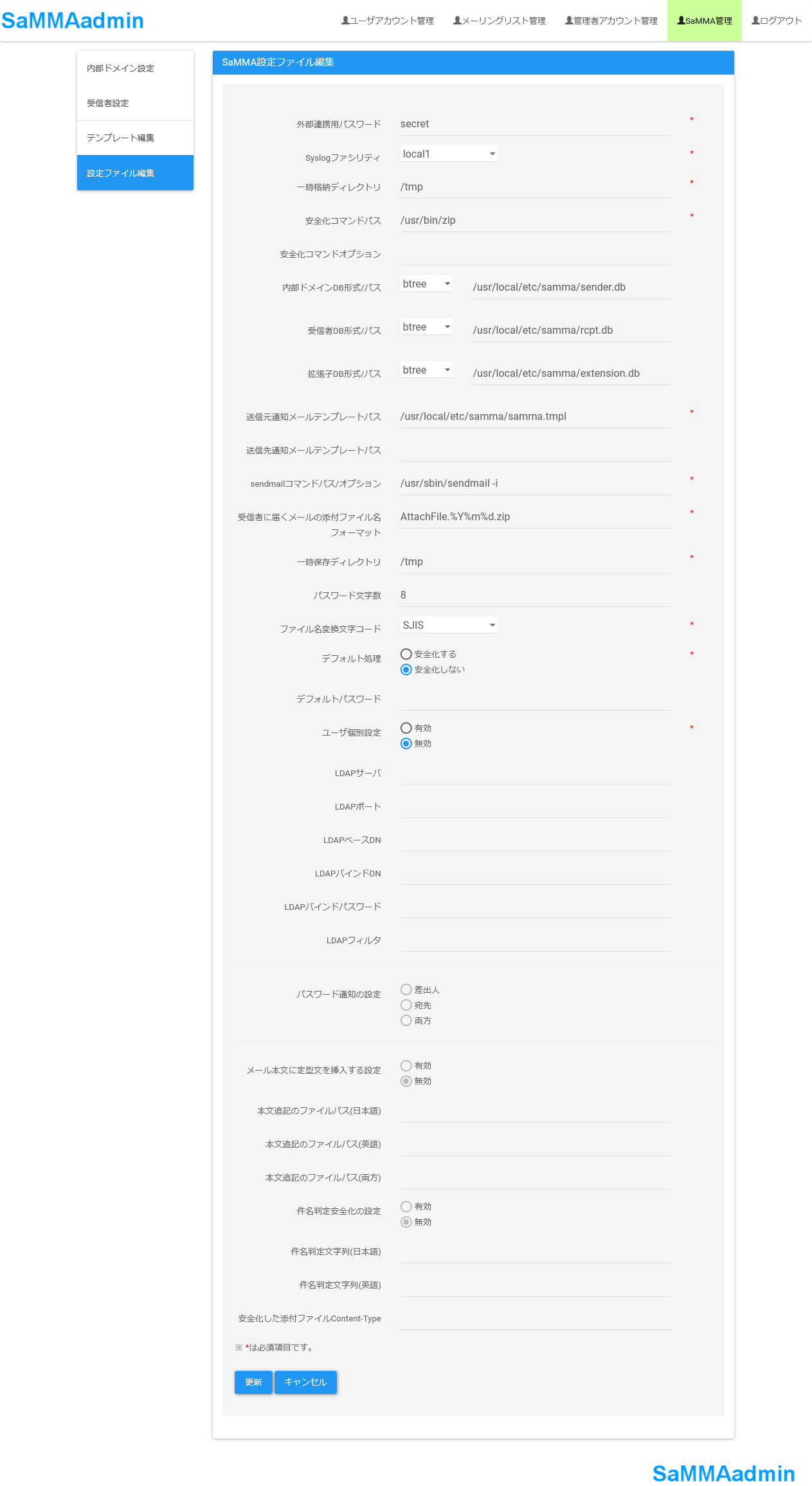

4.6.1. samma.confの設定

LDAPを利用したユーザ個別設定を行う場合、 環境設定ファイル(samma.conf)に以下のパラメータを設定する必要があります。

DefaultEncryption=no

UserPolicy=yes

LdapUri=ldap://127.0.0.1:389/

LdapBaseDn=ou=User,dc=inside,dc=designet,dc=jp

LdapBindDn=cn=Manager,dc=designet,dc=jp

LdapBindPassword=secret

LdapFilter=mail=%s

DefaultEncryptionの値が「no」の場合でUserPolicyの値が「yes」の場合に、LDAPへ検索を行います。 各項目の詳細は samma.conf を参照してください。

4.6.2. LDAPサーバの設定

LDAPによるユーザ個別設定機能を利用する場合、 SaMMAで扱うエントリにはsammaオブジェクトクラスが含まれている必要があります。 SaMMAのアーカイブファイルには、スキーマファイルsamma.ldifが同梱されています。 OpenLDAPの場合は、このsamma.ldifを登録するだけで sammaオブジェクトクラスを利用できるようになります。

SaMMAのスキーマファイル(samma.ldif)の登録を行います。 samma.ldifはSaMMAのアーカイブファイルの展開ディレクトリ配下にあります。

(展開ディレクトリ)/SaMMA-version/schema/samma.ldif

# ldapadd -Y EXTERNAL -H ldapi:/// -f /tmp/SaMMA-version/schema/samma.ldif

SASL/EXTERNAL authentication started

SASL username: gidNumber=0+uidNumber=0,cn=peercred,cn=external,cn=auth

SASL SSF: 0

adding new entry "cn=samma,cn=schema,cn=config"

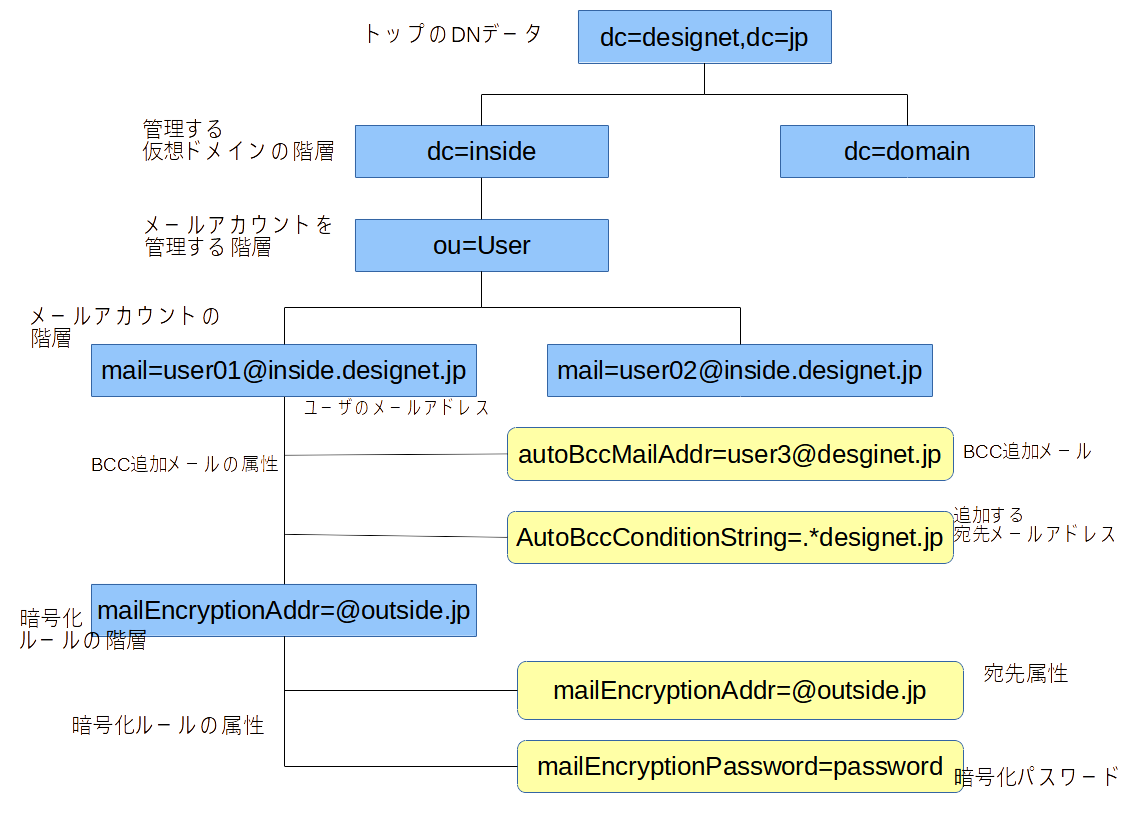

4.6.3. SaMMAで扱うLDAPデータ

SaMMAのスキーマファイルによって使用できる属性は以下のとおりです。

- オブジェクトクラス(samma)

- SaMMAが利用する安全化設定を格納する構造型のオブジェクトクラスです。

- 必須属性(mailEncryptionAddr)

- 安全化宛先条件を指定します。

- オプション属性(mailEncryptionPassword)

- 安全化処理に利用する固定パスワードを指定します。

- なお次の文字は動的に置き換えて設定されます。%Y 年(2010),%m 月(01-12),%d 日(01-31)

- オブジェクトクラス(sammaAutoBccOption)

- BCC自動追加機能に関する属性を格納する補助的なオブジェクトクラスです。

- 必須属性(autoBccConditionString)

- BCCの追加条件を正規表現で指定します。この条件にマッチしない場合、BCCが追加されます。

- 必須属性(autoBccMailAddress)

- BCCとして追加するメールアドレスを指定します。

mailEncryptionAddrの宛先条件には、メールアドレス、FQDN、サブドメインが指定できます。 また、先頭に「!」を付加すると、続くメールアドレス、FQDN、サブドメインを安全化非対象とします。

- user@example.com

- @example.com

- com

- !nouser@example.com

- SaMMAの管理WEBインタフェース(SaMMAadmin)を利用して安全化非対象の設定をした場合は、自動で「!」が付与されるため、特に意識する必要はありません。

mailEncryptionPassword属性が存在する場合は、 mailEncryptionAddrのエントリの安全化時に固定パスワードを利用します。

mailEncryptionPassword属性が存在しない場合は、 mailEncryptionAddrのエントリの安全化時に自動生成パスワードを利用します。

宛先ユーザ設定ファイルの安全化非対象条件に一致した場合および、 LDAPにエントリが存在しない場合は安全化を行いません。

BCC自動追加機能でメールアカウント毎に設定を行う際には、sammaAutoBccOptionに autoBccConditionString、autoBccMailAddressを指定します。詳しくは 削除モードの評価基準について を ご覧ください。

ユーザごとの宛先条件のエントリは、以下の図のように登録されます。

図: LDAPデータ構造

4.6.4. ユーザ個別の安全化ポリシーの登録

LDAPによるユーザ個別設定は、 SaMMAの管理WEBインタフェースであるSaMMAadminを利用して行ってください。 SaMMAadminの設定方法、利用方法については、 SaMMAadminのマニュアルページを参考にしてください。

主な設定画面イメージは以下のようになっています。

図: 内部ドメイン設定一覧画面

図: 受信者設定変更画面

図: 設定ファイル編集画面

図: ユーザ用安全化設定一覧画面

これで、安全化モードを利用するため設定は完了です。 続いて 宛先ユーザ設定ファイル(rcpt)の作成 へ進んでください。