-

サーバ構築のデージーネットTOP

-

OSS情報

-

OSS紹介

-

パスワード以外の方法も!添付ファイル付きメールを自動で安全化するOSS〜SaMMA〜

-

標的型メール攻撃対策のOSS〜SaMMA〜

標的型メール攻撃対策のOSS〜SaMMA〜

近年、標的型攻撃やランサムウェア等のサイバー攻撃による被害が拡大し、常に脅威となっています。2023年5月31日、IPAが発表した「情報セキュリティ10大脅威2023」でも、「組織」部門で、「標的型攻撃による機密情報の窃取」が3位にランクインしています。特に、標的型攻撃ではメールを介した攻撃が多く、個人情報などが漏えいする被害も多数報告されています。しかし、標的型メール攻撃は関係者に見せかけた件名やメールアドレスで送られてくる傾向があるため、メールそのものを完全に受け取らないという対応は難しく、企業や組織もセキュリティ対策を実施しにくいといった実情があります。

SaMMAはデージーネットで開発した添付ファイルを処理するOSSです。SaMMAを利用してメールの添付ファイルに様々な処理をすることで、標的型メール攻撃を未然に防ぐことができます。この記事では、標的型メール攻撃の特徴と対策について解説した上で、SaMMAの機能について紹介いたします。

- +

目次

標的型攻撃とは

標的型攻撃とは、特定の個人や組織を狙って行われる、機密情報や重要な情報を窃取することを目的としたサイバー攻撃の総称のことです。標的型攻撃では、悪意のある攻撃者によってサイトの乗っ取りやサービス攻撃などが行われる危険性があります。その中でも特に、攻撃の手法としてメールを用いた標的型攻撃のことを、標的型メール攻撃といいます。

インターネットではメールを使って日々様々な攻撃が行われ、添付ファイルに含まれたウイルスがPCの内部に侵入したり、不正なプログラムが自動でダウンロードされたりしてしまうケースがあります。過去には、メール内で誘導されたリンクをクリックし、特定のWebサイトを開いた途端に、マルウェアに感染してしまったという実例もあります。これらの攻撃の多くは、不特定多数のターゲットに向けて無差別に行わる傾向にあります。しかし、ウイルスを含む添付ファイル付きメールが届いたとしても、身に覚えのない差出人やタイトル、誤った署名、英語で書かれた本文などから、明らかに不審で怪しいメールやサイトだと判断できる場合もあります。このようなときは、添付ファイルを開封する前に削除してしまえば被害を防ぐことができます。

一方で、標的型メール攻撃の場合、特定の個人や組織に合わせて差出人や件名を変え、メールが送付されてきます。一見すると本物のメールと区別がつかないため、従来の不特定多数のターゲットを対象にした迷惑メールなどに比べて、標的型メールを見分けることは非常に難しいという問題があります。また、受信者本人が攻撃に気付きにくいだけでなく、ウイルス対策ソフトのチェックもすり抜けてしまう実例も発生しています。

標的型攻撃の手口

最近の標的型メール攻撃では非常に巧妙な手口が増え、メール本文が日本語であるのはもちろん、添付ファイルを開きたくなるような文章が書かれてます。例えば、標的型メール攻撃の特徴として、以下のような傾向がみられる場合が多いです。

- 実在する人や組織を送信者と詐称してメールが送られてくる

- 受信者の業務に関係の深い話題や、詐称した送信者が扱っていそうな話題が書かれている

- ウイルス対策ソフトを使っていてもウイルスを検知できない

- 海外のIPアドレスからメールが発信される

- 感染しても、パソコンが重たくなったり奇妙なメッセージが表示されることはあまりない

- 外部の指令サーバ(C&Cサーバ)と通信している

- 長期に渡って標的となる組織に送り続けられる(内容は毎回異なる)

標的型攻撃の対策

以前までは、社員や従業員へセキュリティ訓練を実施するなど、ユーザに対する教育を行うことでセキュリティ意識を高めるという対策で充分でした。しかし、上記のような巧妙な手口で送られてきた標的型メールは、利用者側の注意だけですべて正確に見分けることが難しくなっています。標的型メール攻撃を1通でも見逃せば、パソコンなどの端末がトロイの木馬やランサムウェアなどに感染し、組織内のコンピュータネットワークに大きな被害を与える可能性があります。こうした被害を防ぐため、組織内のサーバでは一般的には以下のような対策が求められます。

- OSやソフトウェアを最新に保つ

- ファイル共有は必要最低限にする

- 重要な情報へのアクセス制御を厳しく行う

- 直接的にインターネットへ通信を行えないようにする

- SELinuxなどの高度なセキュリティを導入する

ただし、仮に何かしらのサイバー攻撃が原因で実際に取引先のサーバーが乗っ取られ、そこから標的型メール攻撃を受けた場合には、それを検出することは非常に難しくなります。しかし、そのような攻撃はまれで、ほとんどの標的型メール攻撃はあくまで取引先を詐称したものに過ぎません。そのため、詐称していることをシステム的に検知することができれば、標的型メール攻撃を未然に防ぐことが可能になります。

標的型メール攻撃に効果的なSaMMAの機能

SaMMAは、デージーネットが開発したオープンソースソフトウェアです。メールの添付ファイルを安全にやり取りするための機能を持っています。メールサーバソフトウェアのPostfixやSendmailのMilterと呼ばれるAPIを利用して動作します。メールサーバが受信したメールから添付ファイルを見つけると、メールから自動的に添付ファイルを取り出し、様々な機能によって添付ファイルを安全に使えるようにします。そのため、標的型メール攻撃対策のソリューションとして利用できます。

標的型メール攻撃に効果のあるSaMMAの機能としては、大きく分けて「メールの検証機能」と「添付ファイルの処理」の二つに分けられます。まず、送信者アドレスなどからメールを検証し、標的型メールかどうかシステムで見分けます。その結果、標的型メール攻撃と判定された場合は、SaMMAの無害化モードの機能を利用して、添付ファイルを削除したりPDF化したりして、標的型メール攻撃の対策を実施するという流れになります。以下では、標的型メール攻撃に有効な手段として、SaMMAのおすすめの各機能について解説します。

標的型攻撃の検証機能

SaMMAは、メールの送信元の情報を元に、正しい送信者かどうかを検証します。次のような点でメールの検証を行うことで、標的型メールを見分けます。

- SPFが妥当なサーバから送信されているか

- メールがDNSのMXに登録されているサーバから送信されているか

- 送信者のIPアドレスを逆引きして得られるドメインと、メールの送信者のドメインが一致するか

以上のような複数の検証を行い、メールが標的型攻撃かどうかを判定します。

無害化モード

無害化モードとは、外部から届くメールのうち、怪しい送信者から送られたメールの添付ファイルを事前に修正(無害化)することで、簡単に閲覧もしくは実行できないような状態に変換するモードです。メールを受信する時に利用できます。標的型攻撃だと判定したメールに対して、具体的に以下のような処理を行うことができます。

暗号化ZIPファイルの削除処理

添付ファイルが暗号化ZIP形式の場合、パスワードがないと解凍することができず、SaMMAの無害化モードでは暗号化ZIPの中身まで無害化することはできません。そこで、正式な送信元情報を持っているメールであっても、暗号化ZIPファイルが添付されたメールはすべて危険なメールとみなし、メールに添付された暗号化ZIPファイルを完全に削除します。その代わり、削除した暗号化ZIPファイルのファイル名を羅列したテキストファイルを新たに添付します。受信したメールの本文は変更されません。

暗号化ZIPファイルの隔離ZIP処理

添付ファイルが暗号化ZIP形式の場合、削除処理ではなく隔離ZIP処理を選択することも可能です。メールに添付された暗号化ZIPファイルを取り出し、隔離パスワードを生成して添付ファイルをさらに暗号化ZIPに変換します。受信したメールの本文は変更されません。隔離暗号化されたファイルと置き換えられることで、受信者は暗号化ZIPファイルを簡単に参照できなくなります。この隔離パスワードは、システム管理者のみが参照することができます。管理者が安全を確認してから解凍パスワードを受信者へ連絡することで、添付ファイルを取り出すことが可能です。万が一必要なメールを標的型メールと誤検知してしまった場合でも、添付ファイルを復元できる便利な仕組みです。

添付ファイルのコンバート

標的型攻撃と判定したメールの添付ファイルを、外部プログラムを使って変換することができます。しかも、MIME TYPEや拡張子など、添付ファイルの種類別に処理を変えることができます。例えば、添付ファイルがWord形式の場合のメールにだけ処理を実行するといったことも可能です。標的型メール攻撃が疑われる場合、例として次のような対策を取ることができます。

- テキストファイルは変換を行わない

- テキストファイルに記載されているURLを削除または変換する

- HTMLファイルをテキスト化する

- OfficeファイルをPDFに変換する

- PDFファイルを画像化する

- exeファイルの中身を空にする

- 変換を行い、ファイルを特定のフォルダに隔離する

alternate指定のメールの処理

添付ファイルではなく、alternate指定がされているメールに対する標的型攻撃対策も行えます。alternateは、テキストとHTMLの両方の形式でメール本文を送るために使われます。使い方によっては、ボイスメールや動画メールなども作ることができます。テキスト以外の形式の場合には標的型攻撃で利用される可能性があるため、テキスト形式だけを残し他の形式を消す対策ができます。

HTMLメールのテキスト化や削除

HTML形式のメールは、標的型攻撃に使われる可能性があります。そのため、HTML形式しかないメールを受け取った場合、標的型攻撃対策として、HTMLのタグを取り除きテキストに変換する対策が可能です。

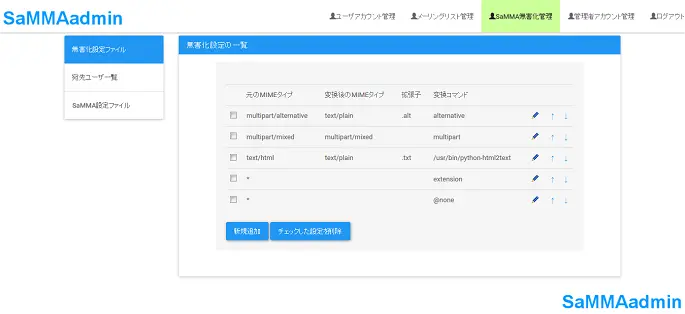

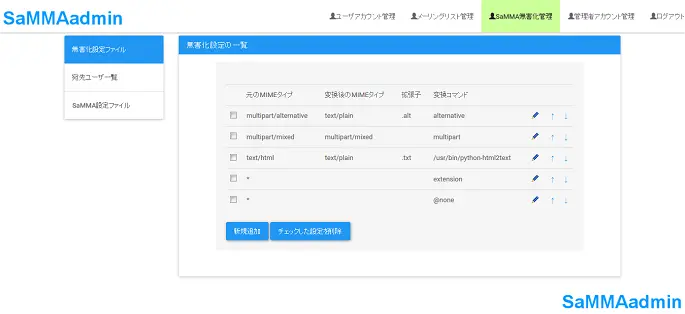

SaMMAの管理用WEBインタフェース

SaMMAには、専用の管理WEBインタフェースである「SaMMAadmin」が用意されています。SaMMAadminを使うことで、パスワード通知メールのテンプレートや無害化設定ファイル、SaMMA設定ファイルなどをWEBブラウザから簡単に編集することができます。そのほか、LDAPデータの追加・編集・削除もWeb上で設定可能です。コマンド操作などの専門的な知識や技術は不要で、簡単にSaMMAの設定を変えることができます。

標的型メール攻撃対策サーバの構築とサポート

デージーネットでは、SaMMAを使用した標的型メール攻撃対策システムの構築サービスやコンサルティング、導入後の保守サポートを行っています。また、SaMMAに対する商用サポートも提供しています。商用サポートでは、ソフトウェアの導入や運用に対する安心を届けるため、次のようなサポートを提供します。

インストレーションサポート(当初1ヶ月のみ)

契約日から30日間はSaMMAのインストールに関するご相談をインシデントカウント外でご利用頂けます。

SaMMAパッケージレポジトリへのアクセス

動作を検証したSaMMAバイナリパッケージをリポジトリ形式で提供します。

インシデントサポート

SaMMAの使用方法に関するQ&Aや不具合の調査に対応します。ユーザ環境への設定に関するご相談などが可能です。また、SaMMAのバージョンアップ情報のお知らせをメールでお送りします。

SaMMA商用サポートへ

なお、SaMMAバージョン5.0.3以降、Microsoft365(旧:Office365)等のクラウドサービスのメールを利用している場合でもSaMMAが利用できるようになっています。

「SaMMAクラウドサービス連携機能」へ

標的型対策サーバ「構築事例/情報の一覧」

標的型攻撃で使われるメールは、送信者に偽装した手口で送信されるものが多いことが知られています。本事例は、オープンソースソフトウェアのSaMMAとENMAを組み合わせて、偽装された送信者から送られてきたメールの添付ファイルを自動的に削除することで、標的型攻撃を回避する機能を実現したものです。

Postfixの配送制御機能とSaMMAの添付ファイル削除機能を組み合わせて、携帯電話へメールを転送する時に、添付ファイルを削除するシステムを構築した事例です。

SaMMAを利用して、メールの添付ファイルを自動的に暗号化するシステムを構築した事例です。

「標的型攻撃対策」に関する実際の導入事例やデージーネットの取り組みのページを一覧でまとめました。「標的型攻撃対策」について情報を収集する際やサービスをご検討いただく際などにお役立てください。

デージーネットが作成した、メールの添付ファイルを自動的に安全化するオープンソースソフトウェアSaMMAの利用マニュアルです。

デージーネットが作成したSaMMAの設定変更を、Webインタフェース上で行うことができるアプリケーションSaMMAadminの利用マニュアルです。

SaMMA ZIP無害化プラグインは、SaMMAの添付ファイル無害化機能を拡張するためのプラグインです。デージーネットが開発しオープンソースとして公開しています。

デージーネットで行っているSaMMAの商用サポートについて紹介します。

デモのお申込み

もっと使い方が知りたい方へ

SaMMAの操作方法や操作性をデモにてご確認いただけます。使い方のイメージを把握したい、使えるか判断したい場合にご活用下さい。SaMMAのデモをご希望の方は、下記よりお申込みいただけます。

OSS情報

- PPAP対策とSaMMA

- 近年、PPAPにおけるZIP暗号化の脆弱性やウイルス感染の危険性が高いと指摘されており、脱PPAPへの動きが加速しています。ここではPPAP問題点を解説し、解決策としてSaMMAを利用する方法について詳細に紹介します。

- 標的型メール攻撃対策とSaMMA

- 近年、関係者等を装った標的型攻撃によって、個人情報や機密情報が流出する被害が増加しています。ここでは、標的型攻撃の手口の特徴や対策のポイントを解説したうえで、SaMMAの機能とデージーネットのサポートについてご紹介します。

- 標的型攻撃対策の構成例

- SaMMAの機能を使って、様々な形で標的型攻撃対策を行うことができます。このページでは、SaMMAによる標的型攻撃対策システムの構成例をご紹介します。

- SaMMAのよくある質問

- このページでは、SaMMAや標的型攻撃に関してお客様からよくいただくご質問にお答えしていきます。

- SaMMAクラウドサービス連携機能

- SaMMAクラウドサービス連携機能とは、クラウドサービスのメール機能を利用している場合でも、添付ファイルの処理を可能にする機能です。これにより、SaMMAとメール機能を安全に連携することができるようになります。