-

サーバ構築のデージーネットTOP

-

OSS情報

-

OSS紹介

-

パスワード以外の方法も!添付ファイル付きメールを自動で安全化するOSS〜SaMMA〜

-

PPAP問題を解決するOSSの代替案とは?〜SaMMA〜

PPAP問題を解決するOSSの代替案とは?〜SaMMA〜

PPAPとは、メールでをやり取りするファイルデータをパスワード付きZIP形式で暗号化して送付し、その後に別のメールでパスワードも送付するという手法です。現在PPAPは、日本国内の多くの企業でビジネス用メールを送る際に使われています。しかし近年、PPAPにおけるZIP暗号化の脆弱性やウイルス感染の危険性の高さが問題視され、脱PPAPへの動きが加速しています。「SaMMA」をPPAPの代替案として利用することで、セキュリティ方針の徹底・対策強化を図ることができます。この記事ではPPAPの問題点について解説し、代替案としてSaMMAを利用するメリットや方法を詳細に紹介します。

- +

目次

PPAPとは?

PPAPとは、ファイルを添付したメールのやりとりにおいて、添付ファイルをパスワード付きZIP形式で暗号化して送付し、そのあとでパスワードも送付するという手法のことをいいます。「Password付きzipファイルを送ります、Passwordを送ります、Aん号化(暗号化)Protocol(プロトコル)」の頭文字から、PPAPという造語が作られました。

以前は、IPA(独立行政法人 情報処理推進機構)が、メールの情報漏洩を防ぐためのセキュリティ対策として、PPAPの手法を推奨していました。そのため、現状日本国内では個人情報や機密性の高い情報の保護を目的として、幅広く実施されています。ただ、実際はPPAPは日本以外の国ではあまり利用されていません。

しかし、日本政府においては、2020年11月にPPAPの利用を廃止する方針を明らかにしています。当時の平井デジタル改革担当大臣が定例会見にて、内閣府・内閣官房でのPPAPの利用を廃止し、今後は外部へのファイル送信に外部ストレージサービスを採用することや、中央省庁での実態調査をすすめることを発表しました。また、感染症対策で急速に増加したモバイルやテレワークの環境では、よりセキュリティ面でのリスクが高く危険だとも指摘されています。こうした政府の動きや働き方の変化を受け、PPAP問題、そして脱PPAPを実現する代替案に注目が集まっています。

なぜPPAPが問題なのか?

PPAPによる添付ファイル交換は、以下の3つのような問題点から、適切な手法ではないという見方が広まっています。

以上のような問題点から、総務省も「令和2年版情報通信白書」の中でPPAP問題を取り上げ、ファイル添付メールを利用したマルウェアによる感染拡大に警鐘を鳴らしています。

用語集「PPAP(企業のメール・セキュリティ問題)とは」へ

なお、弊社が2023年1月に独自に行ったアンケート調査によると、PPAPの対策をしている、またはこれからする予定である企業が全体の4割を超え、日本企業でのPPAP対策が着実に進みつつあることが分かっています。

PPAPの代替案 代表的な3つの方法

では、PPAP問題の対策としては何をすれば良いでしょうか?PPAP問題の解決策としての代替案は複数ありますが、代表的な手段として、S/MIMEという暗号方式を使う方法、チャットツールなどを使う方法、オンラインストレージを使う方法、という主にこの3つがよく提唱されています。

S/MIMEを使う方法

S/MIME(Secure / Multipurpose Internet Mail Extensions)とは、メールのセキュリティ対策に使われる暗号化方式のひとつです。ただしこの方法では、第三者機関の認証局が発行した電子証明書を利用する必要があったり、送受信者ともにS/MIMEに対応したソフトウェアを利用する必要があるなど、導入のハードルが高くなってしまうという特徴があります。

コミュニケーションツールを使う方法

メールではなく、ビジネスチャット等のコミュニケーションツール上でファイルを共有する方法です。しかし、送受信者ともに同じツールを使用する必要があるため、同じチャットツールを利用していない人にはファイルを共有できないというデメリットがあります。

オンラインストレージを使う方法

この方法では、ファイルをオンラインストレージにアップロードし、特定のダウンロード用サイトのURLをメールに記載して送信します。受信者はサイトにアクセスすることでファイルを閲覧することができます。PPAPの代替案としては、このオンラインストレージを使う方法が最も有力と考えられています。

実際に弊社が2023年1月に行ったアンケート調査では、全体の約3割の企業が、このオンラインストレージを使う方法でPPAPの対策をしているという結果も出ています。中でも、Googleドライブ等のオンラインストレージサービスや無料のファイル転送サービスを利用して脱PPAPをしている企業が多いようです。

ただし、この一連の作業は手間と時間がかかるため効率が悪く、送信者側・受信者側の双方にとって負担が大きいという問題があります。また、クラウド型のオンラインストレージサービスを利用する場合、料金によってユーザ数やファイル容量に制限があったり、セキュリティ上の不安が残ることも課題として挙げられています。

以下では、このオンラインストレージを使う方法における運用の手間を減らし、確実にファイルの交換が行われるようにするソリューションとして「SaMMA」を紹介します。安全性と利便性を両立しながら添付ファイルをやり取りすることができるため、PPAP対策におすすめのソリューションです。

SaMMAでPPAP対策をする方法

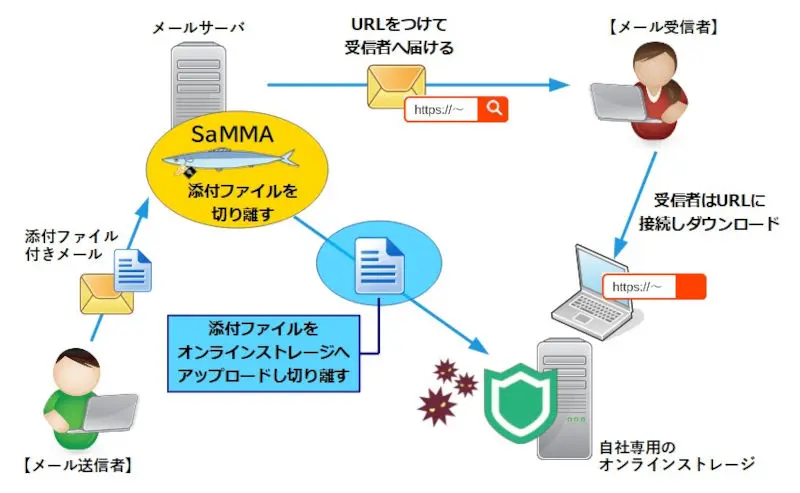

SaMMAは、メールサーバで添付ファイルを安全にやりとりできるようにするソフトウェアです。デージーネットが開発を行い、オープンソースソフトウェアとして公開しています。3つの動作モードがありますが、そのうちPPAP問題の対策の代替案としては、添付ファイル安全化モードの「オンラインストレージ連携方式」と、「削除モード」の2つの方法が有効です。特にオンラインストレージ連携方式を使うことで、従来よりも安全かつ手軽に添付ファイルを送信できます。次の項目では、「オンラインストレージ連携方式」「削除モード」について詳しく解説します。

SaMMAの詳細はこちら

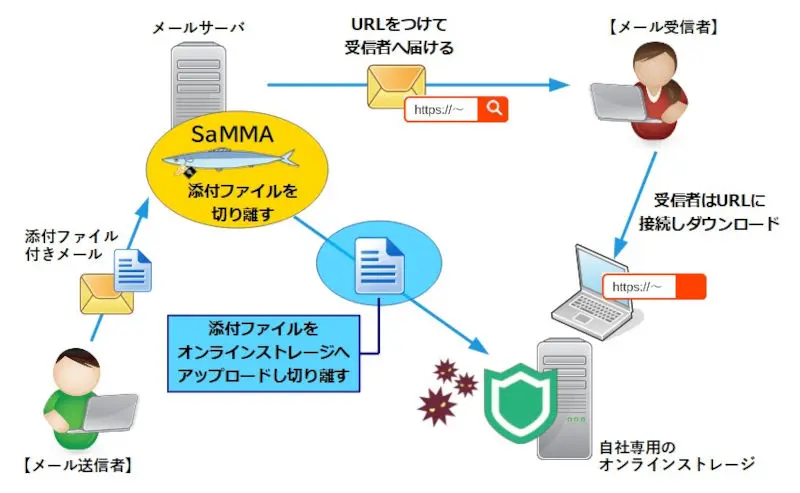

添付ファイル安全化モード(オンラインストレージ連携方式)

オンラインストレージ連携方式では、メール送信時、オンラインストレージのOSSであるNextcloudに添付ファイルを保管します。そのオンラインストレージへアクセスするための共有URLをメールに添付することで、受信者は添付ファイルをダウンロードすることができます。オンラインストレージ連携方式の具体的な処理手順は次のようになります。

- メールサーバがメールを受信すると、メールサーバは添付ファイルの有無に関わらず自動的にSaMMAを呼び出します。

- SaMMAは、宛先が社外の場合には、添付ファイルの有無を確認します。添付ファイルがある場合には、添付ファイルを取り出します。

- Nextcloudの共有リンクに設定するパスワードを生成します。

- 取り出した添付ファイルを、Nextcloudに保存します。

- Nextcloudに保管したファイルにファイル共有の設定を行い、共有リンクとパスワードを設定します。

- 共有リンクの情報を記載した情報を作成し、それを添付するようにメールを再構成します(本文は修正しません)。

- 再構成したメールを元の宛先に送信します。

- 添付ファイルの暗号化に使ったパスワードをパスワード通知メールに記載して送信者に通知します。

- メールの受信者は、メールに記載されているURLをクリックしてNextcloudにアクセスし、送られてきたパスワードを入力することで、ファイルをダウンロードすることができます。

オンラインストレージ連携方式を利用することで、以下のようなメリットがあります。

セキュアなファイル交換が可能

Nextcloudへの参照がTLS暗号化で保護されていれば、通信経路上で悪意を持った第三者がファイルを不正に見たり改ざんすることはできません。また、この方式の経路上では、ウイルスチェックを行うことも可能です。そのため、安全にファイルをやり取りすることができます。万が一、メールを誤送信した場合は、オンラインストレージから添付ファイルを削除することができるため、ヒューマンエラーの発生時でも情報漏洩などのリスクを軽減することができます。

今まで通りの方法でメールを送信できる

添付ファイルは自動的にオンラインストレージにアップロードされるため、ファイルのアップロードやパスワードの作成の手間がかかりません。そのため、通常の添付メールを送るのと同様の手順で、簡単にPPAP対策を講じることができます。

大容量ファイルにも対応できる

オンラインストレージのNextcloudを使ってファイルを共有することで、通常メールで受け渡しできないような大容量のファイルも共有することができます。

コストを抑えて、オンプレミスでの運用が可能

クラウドサービスのオンラインストレージを契約する場合は、アカウント数やストレージ容量などによって費用がかかるのが一般的です。一方、Nextcloudはオープンソースソフトウェアなので、これらの費用は不要で、導入にかかるコストを抑えることができます。また、自社内のオンプレミス環境でも構築できるため、会社のセキュリティポリシーにしたがった運用が可能です。

このように、オンラインストレージを使うことで、添付ファイルが確実に相手に届けられるため、セキュリティが強化され、安心してメールをやり取りすることができます。その上、利便性も向上し、業務の生産性を改善する効果が見込めます。

なお、SaMMAバージョン5.0.3以降であれば、Microsoft365(旧:Office365)等のクラウドサービスのメールを利用している場合でも利用できるようになっています。詳しくは以下をご参考ください。

SaMMAクラウドサービス連携機能へ

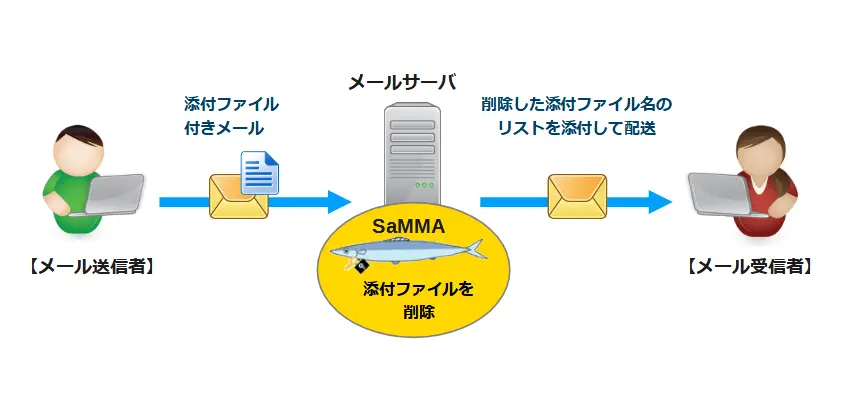

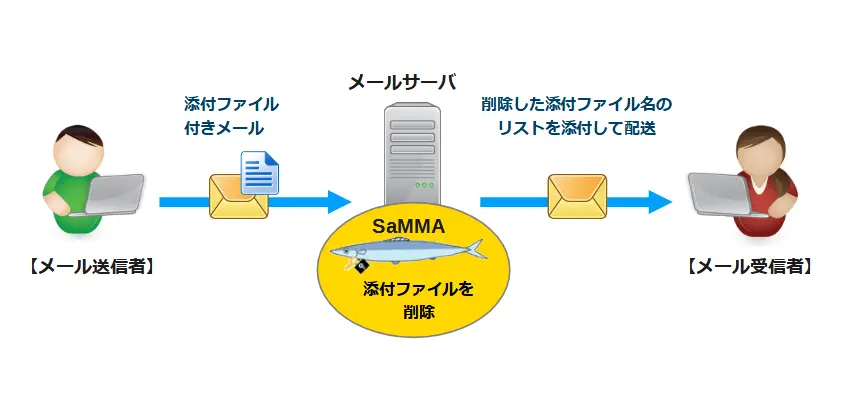

削除モード

送信元の情報が不明だったり、送信元が認証されていなかったりした添付ファイルを自動で削除する方法です。送信元によらず、無条件にすべての添付ファイルを削除することも可能です。元の添付ファイルを削除した後は、削除したファイルのファイル名を羅列したテキストファイルが自動で生成され、新たに添付されます。この機能は、メールを送信する時にも受信する時にも利用できます。添付ファイルの利用自体を禁止することで、PPAP問題の対策となり、セキュリティを高めることができます。

なお、従来のPPAPの方法でメールを送信したい場合は、添付ファイル安全化モードの「パスワードZIP変換方式」が利用できます。「パスワードZIP変換方式」では、メールの添付ファイルをすべて1つのパスワード付きZIPファイルに置き換え、受信者には添付ファイルが置き換えられたメールが届けられます。メールサーバと連携し、自動的に添付ファイルを暗号化ZIP形式に変換するため、ZIPファイルの作成やパスワードの作成の手間を省くことができます。

SaMMAでできる柔軟な設定変更

添付ファイルの送信方法のルールは企業や組織によって様々です。そのため、取引先ごとなど、送信先によって柔軟に設定を変更できるかどうかも重要です。SaMMAでは、そのようなルールに対応できるように細かく設定を変更することができます。また、これらの設定をGUIで行うための管理ツール(SaMMAadmin)も用意されています。各種設定はWebインターフェース上から簡単に行うことができます。例えば、以下のような設定を行うことができます

外部に送られるメールだけを安全化

SaMMAは、メールの送信元と送信先を確認して、組織の内部から外部へ送信するメールの添付ファイルだけを安全化します。どのメールアドレスが組織内のアドレスかは、管理者用内部ドメイン設定画面で条件を設定することができます。設定は、ドメインだけでなく、メールアドレス単位でも行うことができます。つまり、特定の送信者の添付ファイルだけを安全化したり、安全化しなかったりという制御ができます。

管理者用内部ドメイン設定一覧画面

宛先での添付ファイルの暗号化制御

メールの送信先によって添付ファイルの安全化を行うかどうか、また、どの安全化方法を選ぶのかを変更することができます。

管理者用受信者設定一覧画面

取引先によって通信のポリシーが異なる場合には、この機能が非常に便利です。例えば、基本的には添付ファイルを暗号化したいと思っていても、取引先によっては、添付ファイルの安全化を望まないケースもあります。その場合には、添付ファイルの安全化ルールを×に設定します。すると、A社とのメールでは、添付ファイルの安全化は行われず、そのままの状態でメールが配送されます。

その他に、安全化の方法を「パスワードZIP変換方式」と「オンラインストレージ連携方式」で選択することが可能です。安全化はしたいけど、オンラインストレージではなく、ZIP方式で送付したいというようなニーズに応えることができます。

また、取引先によっては、あらかじめ取り決めたパスワードを利用することを求められる場合があります。その場合には、添付ファイルの安全化方式を「個別」とします。すると、あらかじめ設定したパスワードが使われます。

利用者ごとの添付ファイル暗号化の設定

SaMMAは、標準では、管理者の権限を持つユーザが組織全体としてのポリシーを設定し、それを全メールに適用するようになっています。しかし、利用者毎に設定を行えるようにすることもできます。

ユーザー用添付ファイル安全化設定一覧画面

この機能を利用する場合には、SaMMAadminに利用者を登録するか、ActiveDirectoryなどの別の認証システムと連携する必要があります。なお、利用者毎に設定を行えるようにする場合には、組織全体のポリシーを「暗号化しない」と設定しておく必要があります。組織全体で添付ファイルの安全化を行うように設定し、利用者が個人的に添付ファイルを安全化しない選択をすることはできません。それ自体がセキュリティホールになってしまうためです。

デージーネットのサービス内容

SaMMAは、弊社が開発を行い、管理を行っているOSSです。モデルプランのご提供や無料の概算お見積りも行っておりますので、導入をご検討の際はお気軽にお問い合わせください。

お客様のご要望をしっかりヒアリングした上で、Linuxやソフトウェアを組み合わせて最適なメールシステムをご提案します。添付ファイルを安全化するメールシステムの構築もお任せください。他にも、メールシステムとActiveDirectoryとの連携や、メールサーバの冗長化など、お客様の要件や環境に合わせたメールシステムを構築いたします。

無料見積はこちら

弊社では、次のような商用サポートを行っています。

- バイナリパッケージの提供

- インストール時のQ&A

- インシデントサポート

- アップデートパッケージの継続的な提供

なお、本サポートでは弊社が作成したバイナリパッケージを利用することが前提となっています。

SaMMAに対するご要望

さまざまな機能に対するご要望を受け付けています。ご要望は、メーリングリストに投稿をお願いします。

添付ファイル暗号化ソフトSaMMA メーリングリストへ

SaMMAのカスタマイズ

また、弊社では、有償にてソフトウェアのカスタマイズも行っています。ただし、カスタマイズしたソフトウェアの版権を譲渡することはできません。カスタマイズした機能のうち、多くの利用者に有益な機能は、必要に応じてメジャーラインに取り込みを行い、オープンソースで公開します。なお、セキュリティレベルを低下させるようなご要望、ご依頼はお引き受けできませんので、ご注意ください。

「情報の一覧」

PPAP対策の仕組みを取り入れたセキュリティの強化を検討されていた製造業者様向けに、PPAP対策を含んだWebメールサーバを構築した事例についての記事です。

お客様は、メール送信サーバの構築に合わせて、添付ファイル暗号化を自動化するシステムをお探しでした。このページでは、SaMMAを用いて添付ファイルを自動的に暗号化するシステムの導入事例を紹介します。

標的型攻撃で使われるメールは、送信者を偽装して送信されるものが多いことが知られています。本事例は、オープンソースソフトウェアのSaMMAとENMAを組み合わせて、送信者を偽装した標的型メールの添付ファイルを自動的に削除することで、標的型攻撃を回避する機能を実現したものです。

Postfixの配送制御機能とSaMMAの添付ファイル削除機能を組み合わせて、携帯電話へメールを転送する時に、添付ファイルを削除するシステムを構築した事例です。

Nextcloudとは、オンラインストレージを構築できるオープンソースソフトウェアです。ファイル共有機能を利用することで、PPAP対策にも役立ちます。

近年、PPAPの代替案を講じている企業が増えています。オンラインストレージのNextcloudは、SaMMAと連携することでPPAP対策に利用することができます。

メールの添付ファイルを自動的に安全化するSaMMAの利用マニュアルです。インストール方法や設定方法について分かりやすく解説しています。

SaMMAの設定変更を、Webインタフェース上で行うことができるアプリケーション「SaMMAadmin」の利用マニュアルです。

このページでは、標的型メール攻撃対策として、SaMMAの添付ファイル無害化機能を拡張するためのプラグインの利用方法についてまとめています。このプラグインは弊社が開発を行い、オープンソースとして公開しています。

デモのお申込み

もっと使い方が知りたい方へ

操作方法や操作性をデモにてご確認いただけます。使い方のイメージを把握したい、使えるか判断したい場合にご活用下さい。デモをご希望の方は、下記よりお申込みいただけます。

OSS情報

- PPAP対策とSaMMA

- 近年、PPAPにおけるZIP暗号化の脆弱性やウイルス感染の危険性が高いと指摘されており、脱PPAPへの動きが加速しています。ここでは、PPAPの問題点を解説し、解決策としてSaMMAを利用する際のポイントについて詳細に紹介します。

- 標的型攻撃対策の構成例

- SaMMAの機能を使って、様々な形で標的型攻撃対策を行うことができます。このページでは、標的型攻撃対策システムの構成例をご紹介します。

- クラウドサービス連携機能

- クラウドサービスのメール機能を利用している場合でも、添付ファイルの処理を可能にする機能が追加されました。これにより、SaMMAとメール機能を安全に連携することができるようになります。

- よくある質問

- このページでは、SaMMAや標的型メール攻撃に関してお客様からよくいただくご質問にお答えしていきます。