-

サーバ構築のデージーネットTOP

-

OSS情報

-

OSS紹介

-

パスワード以外の方法も!添付ファイル付きメールを自動で安全化するOSS〜SaMMA〜

パスワード以外の方法も!添付ファイル付きメールを自動で安全化するOSS〜SaMMA〜

近年、メールの添付ファイルを介した情報漏えいやセキュリティ事故が多く発生しています。これらの問題は、企業に非常に大きなダメージを与えることとなります。SaMMAは、こうした添付ファイルのセキュリティリスクを軽減するための、デージーネットが開発したOSSの添付ファイル暗号化ソフトです。メールの添付ファイルに様々な処理をすることで、PPAP問題や標的型メール攻撃を解決し、ウイルスやマルウェアの感染、誤送信による情報漏えいを防ぐことができます。

- +

目次

なぜメールの添付ファイル利用が問題なのか?

ビジネスにおいて、仕事上のファイル共有の手段として広く普及しているメールの添付ファイルですが、以下のような問題点が指摘されています。

ウイルスやマルウェア感染の恐れ

添付ファイルとして送られてきたファイルにウイルスが含まれている場合、ファイルを開くことでウイルスに感染してしまう恐れがあります。最近では、Emotetのようなマルウェアが仕込まれているケースも多数報告されています。さらに、添付ファイルがパスワード付きZIPで暗号化されている場合、ウイルス対策ソフト等で保護をかけていてもファイルの中身まで検知することができず、メールサーバのウイルスチェックをすり抜けてしまう可能性があります。

誤送信による情報漏えい

添付ファイルを間違った宛先に送付してしまうことが原因で、重要な情報が流出するリスクがあります。特に、個人情報や社外秘などの機密情報を含んだファイルが意図しない送り先の手に渡ってしまった場合、重大なトラブルにつながりかねません。

大容量ファイルでネットワークに負荷がかかる

ファイルサイズの大きい添付ファイルを送る際、ネットワークに負荷がかかり、送信者だけでなく受信者側のメールシステムにも負担がかかる可能性があります。そのため、ファイル容量に制限を設けている組織もあり、あまりに大容量の添付ファイルを送信すると、相手側のメールサーバでメールが拒否される場合もあります。

以上のような理由から、実際にトラブルが発生する前に、添付ファイルを安全にやり取りするために何らかの対策を考える必要があります。

添付ファイル安全化のOSS「SaMMA」とは

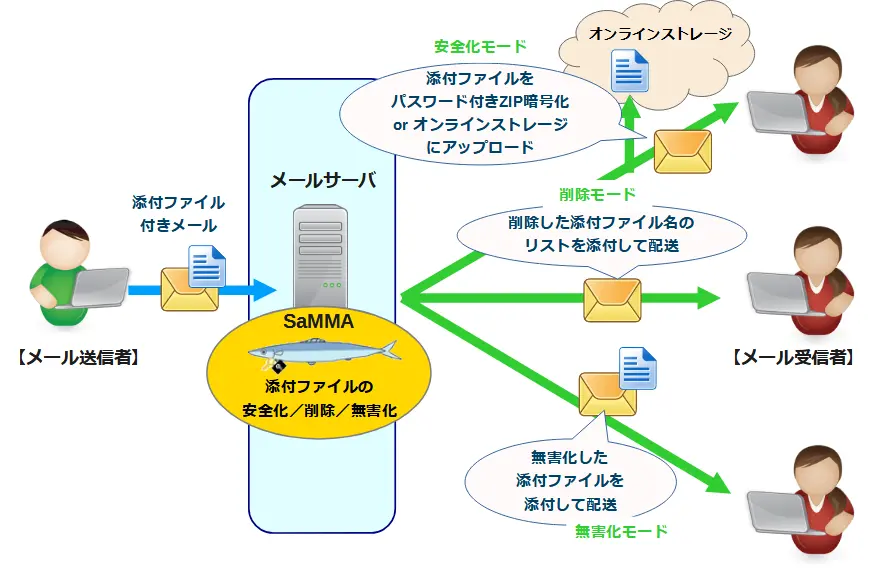

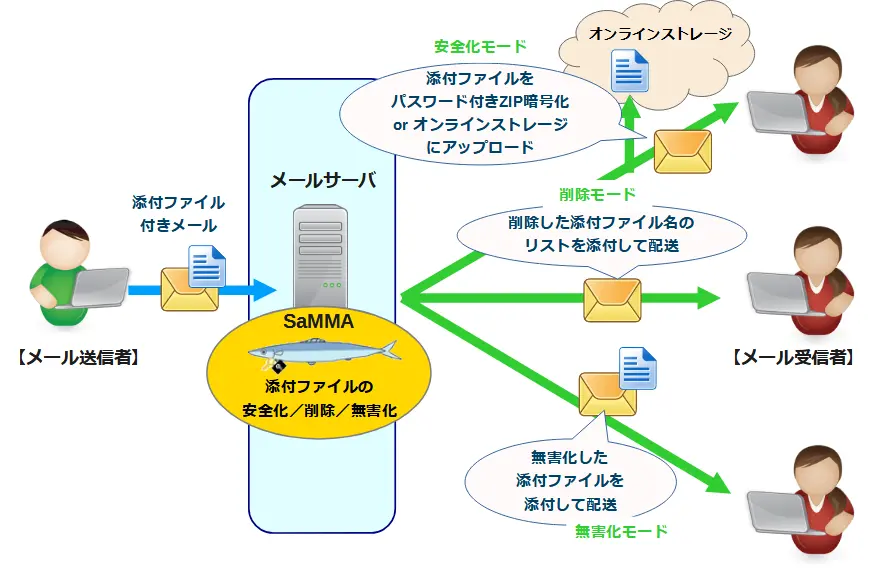

SaMMA(SAfety Mail gateway with Milter Api)とは、メールを安全に交換できるようにするためのソフトウェアです。デージーネットで開発を行い、オープンソースソフトウェアとして公開しています。SaMMAは、milterインタフェースによりPostfixやSendmailなどのMTAと連携して動作します。SaMMAには、次の3つの動作モードがあります。

- 添付ファイル安全化モード

- パスワードZIP変換方式

- オンラインストレージ連携方式

- 添付ファイル削除モード

- 添付ファイル無害化モード

なお、SaMMAのバージョン5.0.3より、Microsoft365のようなクラウドサービスのメール機能を利用しているユーザーでも、SaMMAで送信元認証ができるようになりました。これにより、SaMMA側でクラウドメールになりすましたメールの送信を防ぐことができ、安全な連携が可能となります。

「SaMMAクラウドサービス連携機能」へ

SaMMAの3つの動作モード

SaMMAは、メールサーバと連携し、以下の3つの動作モードのうちいずれかの方法でメールを安全にやりとりします。

添付ファイル安全化モード

添付ファイル安全化モード(以下、安全化モード)とは、送信するメールが送信経路中で盗聴された場合に、盗聴者が添付ファイルの内容を簡単に見る事ができないようにする方法です。安全化モードは、メールを送信する時に利用できます。安全化モードで添付ファイルを安全化する方法として、「パスワードZIP変換方式」と「オンラインストレージ連携方式」の2種類があります。

パスワードZIP変換方式

パスワードZIP変換方式では、メールの添付ファイルを、すべて1つのパスワード付きZIPファイルに自動で変換し、受信者へ届けます。添付ファイルは暗号化されており、パスワードがなければ解凍できないため、第三者による閲覧が困難になります。暗号化されたパスワード付きZIPファイルは、一般的なWindowsクライアントで簡単に解凍することができます。

オンラインストレージ連携方式

オンラインストレージ連携方式では、添付ファイルを送信メールから自動で切り離し、オンラインストレージにアップロードします。そして、添付ファイルの代わりにダウンロード用サイトのURL情報を受信者に送ります。受信者はダウンロードURLを経由して添付ファイルをダウンロードします。この時、ダウンロードURLにアクセスするためにはパスワードの入力が求められるため、第三者による閲覧が困難になります。また、 受信者は一般的なWebブラウザがあれば添付ファイルを取得することができる上に、 パスワードZIP変換方式よりもより安全にファイルの受け渡しができるようになります。デージーネットでは、近年利用が問題視されているPPAPの代替案として、このオンラインストレージ連携方式を推奨しています。

なお、SaMMAで連携するオンラインストレージは、オープンソースソフトウェアのNextcloudを使います。添付ファイルの保存期間を指定することが可能で、万が一間違ってファイルを送付した場合にはNextcloud上のファイルを削除すればよいので、安心して利用することができます。

「NextcloudとPPAP対策」へ

このファイル安全化モードの「パスワードZIP変換方式」と「オンラインストレージ連携方式」は、宛先ごとに変更が可能です。オンラインストレージの利用ができない宛先企業への添付ファイルは従来通りZIP暗号化方式のまま、他の企業へはオンラインストレージを使ったPPAP対策が実施できます。

添付ファイル削除モード

添付ファイル削除モード(以下、削除モード)とは、メールの添付ファイルを自動で削除し、代わりに削除したファイル名のリストをメールに添付して受信者に通知するモードです。なお、メールの本文は変更されません。削除モードは、メールを送信する時にも受信する時にも利用できます。添付ファイルの利用自体を禁止することでセキュリティ性を高めることができ、大量の添付ファイルスパム攻撃を受けたとしても、ディスク容量を圧迫せずにすみます。

添付ファイル無害化モード

添付ファイル無害化モード(以下、無害化モード)では、外部から届くメールのうち、怪しい送信者から送られたメールの添付ファイルを簡単に閲覧・実行できないように処理します。無害化モードは、メールを受信する時に利用できます。無害化することで、受信メールを介したマルウェアの感染や詐欺などの、いわゆる標的型メール攻撃から受信者を守ることができます。無害化モードの処理としては、以下のような方法があります。

- HTMLメールのタグを取り除きテキスト形式に変換する

- 添付ファイルの形式(ワードやエクセル等)を、PDFなどの形式に変換する

- 添付ファイルを削除する

削除モードと同様、メールに添付された添付ファイルを完全に削除した後、削除したファイルのファイル名を羅列したテキストファイルを生成し新たに添付します。

- 添付ファイルを隔離ZIPに変換する

添付ファイルをZIP暗号化し、暗号化を解除するためのパスワードは管理者のみに通知します。受信者が勝手にZIPファイルを解凍して添付ファイルを開くことはできません。ZIP暗号化された添付ファイルを解凍したい場合には、管理者の承認を得てから開くことになります。

なお、以前は、既にZIP暗号化された添付ファイルを受け取る場合、パスワードが無いと解凍することができず、SaMMAの無害化モードではファイルの中身までチェックして無害化することができませんでした。しかし、SaMMAのバージョン5.0.2から『暗号化ZIPファイル無害化機能』が追加され、暗号化ZIPファイルの無害化にも対応可能となっています。『暗号化ZIPファイル無害化機能』では、無害化時の処理として、「添付ファイルの削除」または「添付ファイルの隔離ZIP変換」を選択することができます。

「SaMMA ZIP無害化プラグイン」へ

SaMMAのメリット

SaMMAを導入してメールをやり取りすることで、以下のような点でメリットがあります。

コストを抑えて、オンプレミス・クラウドの両方で利用可能

SaMMAはOSSとして公開されているため、クラウドサービスのようにアカウント数やストレージ容量によって費用がかかることはありません。またSaMMAは、クラウド型、オンプレミス型のどちらの環境でも構築可能です。そのため、組織のセキュリティポリシーに従って運用を行うことができます。例えば、業務の都合により個人情報や機密情報を頻繁に扱う企業や自治体などは、クラウドサービスの利用が難しい場合があります。こうした場合、オンプレミス環境やプライベートクラウド環境に自社専用のメールシステムを構築することで、より安全にファイルを共有することができます。

自動で安全化してくれる

SaMMAはメールサーバと連携しているため、設定に従って、添付ファイルの安全化、削除、無害化といった動作をもれなく自動で実行します。そのため、ZIPファイルの作成やオンラインストレージへのアップロード、パスワードの作成といった作業を行うための時間や手間はかかりません。送信者は今まで通りの方法でメールを送り、セキュリティ対策の方針を徹底することができます。複雑な設定を行う必要もなく、手軽に導入することが可能です。

LDAP管理によりユーザ個別の設定ができる

SaMMAの安全化ポリシー情報はLDAPで管理することができます。そのため、安全化対象の受信者情報をユーザ個別に細かく設定することができます。なお、SaMMAの削除モードは、LDAPを利用しない構成のみで利用可能です。

Webブラウザから簡単に設定できる

SaMMAには、専用の管理WEBインタフェースであるSaMMAadminが用意されています。SaMMAadminを使うことで、パスワード通知メールのテンプレートや無害化設定ファイル、SaMMA設定ファイルなどをWEBブラウザから簡単に編集することができます。そのほか、LDAPデータの追加・編集・削除もWeb上で設定可能です。コマンド操作などの専門的な技術は不要で、簡単にSaMMAの設定を変えることができます。

「SaMMAadmin詳細ページ」へ

PPAP対策として利用できる

PPAPとは、圧縮したファイルをパスワード付きZIP形式で暗号化して送り、その後に別のメールでパスワードも送付するという手法です。多くのビジネスメールで採用されているやり方ですが、そもそも1通目も2通目も短い間に同じ通信経路で送っているため、ネットワークを盗聴していれば添付ファイルとパスワードの両方の情報を奪取できてしまうという問題があります。そのため、セキュリティ対策として意味が無く、現在はPPAPを廃止する企業も増えてきています。

PPAPの手法の代替として、SaMMAの添付ファイル安全化モードの「オンラインストレージ連携方式」、「削除モード」が有効です。特に、従来よりも安全かつ手軽に添付ファイルを送信できるというメリットから、オンラインストレージ連携方式をおすすめしています。

「PPAP対策とSaMMA」へ

標的型メール攻撃対策として利用できる

SaMMAの無害化モードは、標的型メール攻撃の対処法としても効果的です。標的型メール攻撃は、取引先や関係者など実在する人を装った手口で、受信メールを介してマルウェアの感染や詐欺の被害をもたらすという特徴があります。SaMMAでメールの送信者が妥当であるかを検証し、標的型攻撃と判定された場合に、添付ファイルの削除やPDF化を行うことで、標的型メール攻撃による被害を防止することができます。

「標的型メール攻撃対策とSaMMA」へ

デージーネットの取り組み

デージーネットでは、SaMMAを使ったシステムの構築サービスやコンサルティングを行っています。また、SaMMAに対する商用サポートも提供しています。SaMMA商用サポートでは、次のようなサポートを提供します。

- インストレーションサポート(当初1ヶ月のみ)

- SaMMAパッケージレポジトリへのアクセス

- インストールマニュアルの提供

- インシデントサポート

「SaMMAの商用サポート」へ

「情報の一覧」

PPAP対策の仕組みを取り入れたセキュリティの強化を検討されていた製造業者様に、PPAP対策を含んだWebメールサーバーを構築した事例についての記事です。

SaMMAを使用して、メールの添付ファイルを自動的に暗号化するシステムを構築した事例です。

標的型攻撃で使われるメールは、送信者を偽装して送信されるものが多く存在しています。本事例は、オープンソースソフトウェアのSaMMAとENMAを組み合わせて、送信者を偽装した標的型メールの添付ファイルを自動的に削除することで、標的型攻撃を回避する機能を実現したものです。

Postfixの配送制御機能とSaMMAの添付ファイル削除機能を組み合わせて、携帯電話へメールを転送する時に、添付ファイルを削除するシステムを構築した事例です。

Nextcloudとは、オンラインストレージを構築できるオープンソースソフトウェアです。

NextcloudとSaMMAを連携することで、PPAPとは違う方法で、安全性と利便性を両立しながら添付ファイルの交換ができるようになります。

デージーネットが作成した、メールの添付ファイルを自動的に安全化するオープンソースソフトウェアSaMMAの利用マニュアルです。インストール手順や設定方法についてまとめ、詳しく説明しています。

SaMMAadminは、SaMMAの設定変更をWebインタフェース上で比較的簡単に行うことができる便利なアプリケーションです。この利用マニュアルでは、インストール手順や設定方法について記載しています。

SaMMA ZIP無害化プラグインは、標的型メール攻撃対策で、SaMMAの添付ファイル無害化機能を拡張するためのプラグインです。デージーネットが開発しオープンソースとして公開しています。

SaMMAはデージーネットで開発した添付ファイルを処理するOSSです。デージーネットでは、SaMMAのサポートを行っています。SaMMAの商用サポートについて紹介します。

デモのお申込み

もっと使い方が知りたい方へ

SaMMAの操作方法や操作性をデモにてご確認いただけます。使い方のイメージを把握したい、使えるか判断したい場合にご活用下さい。SaMMAのデモをご希望の方は、下記よりお申込みいただけます。

OSS情報「SaMMA」

- PPAP対策とSaMMA

- 近年、PPAPにおけるZIP暗号化の脆弱性やウイルス感染の危険性が高いと指摘されており、脱PPAPへの動きが加速しています。ここではPPAP問題点を解説し、解決策としてSaMMAを利用する方法について詳細に紹介します。

- 標的型攻撃対策の構成例

- SaMMAの機能を使って、様々な形で標的型攻撃対策を行うことができます。このページでは、SaMMAによる標的型攻撃対策システムの構成例をご紹介します。

- SaMMAクラウドサービス連携機能

- SaMMAクラウドサービス連携機能とは、クラウドサービスのメール機能を利用している場合でも、添付ファイルの処理を可能にする機能です。これにより、SaMMAとメール機能を安全に連携することができるようになります。

- SaMMAのよくある質問

- このページでは、SaMMAや標的型メール攻撃に関してお客様からよくいただくご質問にお答えしていきます。